4 Каналы И 10 — Channels And 10

Источник фото:

Источник фото:

В ноябре 2016 г. В ту же ночь хакер захватил израильские телеканалы 2 и 10. Обе станции передали вечерние новости, когда взломал хакер. Он заменил их передачи сообщениями, высмеивающими Израиль и предполагающими, что недавние лесные пожары, бушевавшие в Израиле, были Божьим судом над нацией.

Ранее в том же месяце несколько частей Израиля были опустошены лесными пожарами, которые вызвали десятки тысяч людей. люди покинули свои дома. Только в Хайфе было эвакуировано около 80 тысяч человек. Были подозрения, что, по крайней мере, некоторые из пожаров были делом рук палестинских или проарабских поджигателей.

Хакер также передал изображения исламских религиозных районов и аудиозапись исламского призыва к молитве. Взлом произошел примерно в то время, когда Кнессет обсуждал законопроект о запрете громкоговорителей в религиозных зданиях. Законопроект затронул все религии, но были подозрения, что он был направлен против мусульман.

Декларация независимости киберпространства

Так начиналась Декларация независимости киберпространства, опубликованная в 1996 году поэтом, автором текстов психоделической рок-группы Grateful Dead, интернет-активистом и создателем самого термина «киберпространство» Джоном Барлоу.

Сооснователь Фонда электронных рубежей, созданного для защиты гражданских свобод в тогда еще только зарождающемся интернете, Барлоу в своей декларации заявил: он и его сподвижники строят новый онлайн-мир, который будет свободен от предрассудков, «обусловленных расой, экономической мощью, военной силой или местом рождения». Это будет «новое социальное пространство», где тирания станет невозможна.

«Власть правительств проистекает из согласия управляемых. Но вы не спрашивали нашего согласия и не получали его, — писал Барлоу. — В Китае, Германии, Франции, России, Сингапуре, Италии и Соединенных Штатах вы пытаетесь остановить вирус свободы, выставляя охранные посты на границах киберпространства. Может быть, они на время сдержат эпидемию, но будут бесполезны в мире, который вскоре будет усеян цифровыми медиа».

Спустя пару лет текст Барлоу можно будет найти более чем на двадцати тысячах сайтов по всему миру. Этот манифест и предшествовавшие его написанию события сыграют важную роль в появлении хактивизма.

9 HBO — HBO

Вечером 27 апреля 1986 года хакер взломал спутники HBO во время прямой трансляции фильма Сокол и снеговик . Хакер называл себя капитаном Миднайтом и полностью контролировал спутник в течение четырех с половиной минут. За это время он заменил фильм неподвижным изображением сообщения, которое гласило:

УЛУЧШЕНИЕ HBO ОТ КАПИТАНА ПОЛУНОЧЬ 12,95 $ / МЕСЯЦ? НЕТ ПУТЬ! [ВРЕМЯ ШОУ / КАНАЛ ОСТЕРЕГАЙТЕСЬ!]

Позже следователи выяснили, что хакером был Джон МакДугалл, инженер и продавец спутниковых тарелок, который вел вендетту против HBO

В начале 1980-х владельцы спутниковых антенн могли использовать свои антенны для приема любых программ спутникового вещания, включая программы кабельных сетей. Однако многие кабельные каналы, в том числе HBO, начали шифровать свои сигналы, заставляя зрителей покупать дескремблеры, которые они продавали. HBO также взимает 12,95 долларов в месяц за доступ к своему контенту. Это повлияло на бизнес продавцов спутниковых тарелок, таких как MacDougall, поскольку домовладельцы больше не покупали тарелки.

Макдугалл вернулся в HBO, используя оборудование на станции спутниковой передачи, где он работал. Его работа требовала от него загрузки фильмов на спутники. Он только что загрузил фильм в тот вечер, когда направил оборудование на спутник HBO, чтобы передать свое сообщение.

Федеральная комиссия по связи начала расследование и несколько месяцев спустя арестовала МакДугалла. К счастью, он отделался легким наказанием. Суд приговорил его к году условно и обязал выплатить штраф в размере 5000 долларов.

Телевизоры

www.goodfon.ru

Большинство современных телевизоров уже не являются простыми устройствами, получающими видеосигнал через кабель или спутник. Современные телевизоры могут подключаться к Интернету, что позволяет им получить доступ к самым разным приложениям и услугам. Исследования, проведённые рядом экспертов по компьютерной безопасности показали, что «умные» телевизоры столь же уязвимы перед хакерами, как смартфоны и компьютеры. Вредоносный код может быть внедрён в них с помощью программы Skype, а также с помощью социальных сетей, таких, как Twitter и Facebook. После этого «умный» телевизор может быть использован как часть ботнета, либо хакер может использовать встроенные в телевизор камеры для того, чтобы шпионить за людьми. Ещё одна фирма, занимающаяся компьютерной безопасностью, подробно рассказала о том, как использование некоторых телевизоров позволяет хакерам похитить конфиденциальную пользовательскую информацию, хранящуюся в так называемых cookies-файлах. Чтобы получить эти данные, хакер просто должен был находиться в пределах радиосвязи устройства. А специальный эксплойт также позволял хакерам скачивать с телевизора личные файлы пользователя.

Похитители Windows

Пока неизвестно, что за информацию таил в себе украденный у Capcom терабайт. А вот у Microsoft в 2004 году произошёл весьма неприятный случай: похитили исходный код Windows 2000 и Windows NT. По сути, это самая ценная информация об операционной системе, что только может быть. Пикантность ситуации заключалась в том, что с помощью исходного кода злоумышленники могли написать вредоносную программу, которую не обнаружит антивирус, ведь она станет фактически частью операционной системы.

Данные были выложены в открытый доступ и стремительно разлетелись по интернету. Служба безопасности сначала считала, что в утечке виновен партнёр компании, но позже выяснилось, что кража произошла изнутри самих Microsoft. Компания Билла Гейтса (Bill Gates) оперативно выпустила обновление, а после осуществила свой план по отказу от ОС Windows 2000 и Windows NT. Материальный ущерб в итоге оказался не так уж велик — урон понесла, скорее, репутация компании.

Как мы знаем, обычно хакеры не остаются совсем уж безнаказанными, однако в этом случае злоумышленника даже найти не удалось — не то что наказать.

Хакер Эдриан Ламо

Эдриан был известен как «хакер-бомж» или «бездомный» хакер за привычку подключаться к сети из общественных мест: кафе, библиотек и т.п. Многие считали, что Ламо хотел прославиться, поэтому о своих взломах он всегда сообщал жертвам.

В начале 2000-х годов Эдриан взломал системы крупнейших корпораций просто ради смеха, а после этого проинформировал компании об ошибках в системах безопасности. Среди целей хакер были Yahoo, Microsoft и New York Times, где он сумел внести свою контактную информацию в базу данных экспертов компании.

Теперь Ламо работает известным лектором, журналистом и независимым экспертом по безопасности, игнорируя любые приглашения на работу в офисе.

Медицинские имплантаты

Wikimedia

Миллионы людей во всём мире зависят от медицинских имплантатов, которые поддерживают их здоровье. С развитием высоких технологий эти устройства стали более инновационными. К примеру, кардиостимуляторами сегодня можно управлять с помощью специальных пультов, которые дают возможность менять параметры этих устройств без хирургического вмешательства. Вызывает тревогу тот факт, что эти имплантаты очень слабо защищены. Целый ряд исследователей говорит о том, что имплантаты имеют целый ряд уязвимостей, потому что в них используются радиоволны и другие беспроводные сигналы для связи между пультом, компьютером и имплантатом, и хакеры вполне могут использовать эти уязвимости для того, чтобы получить полный контроль над имплантатом. Исследователи способны отключать кардиостимуляторы путём репликации радиосигнала, а также смогли изменить режим, в соответствии с которым другой имплантат подавал инсулин в организм пациента. Оба этих случая могут вызывать серьёзные проблемы со здоровьем, и даже привести к смерти. Специалисты продолжают настаивать на том, что нужно срочно принять меры для обеспечения безопасности медицинских имплантатов.

Что такое бан приставки?

Если данному пользователю запрещено использовать отдельные или все сервисы PlayStation Network – это и есть бан. На практике появляются коды ошибок: E-8200011D, E-8002A227, WS-37338-4, E-8002A331.

Виды банов

- Постоянный – навечно.

- Временный – на один месяц.

- До момента возвращения убытков. Возвращается рыночная сумма оплаты похищенных игр плюс штрафные санкции.

Можно ли разбаниться самостоятельно?

Самому избавиться от бана самостоятельно нельзя. Если бан постоянный, то приставку можно отнести на мусорник или продать за копейки на «запчасти». Бан применяется для конкретной приставки на уровне сервиса, а не для учетной записи. По этой причине создавать новые учетные записи, менять настройки и пытаться проводить другие манипуляции совершенно бесполезно. Пользоваться своей «учеткой» можно, но на прочих приставках.

Как проводят бан

Пострадавший сообщает в службу поддержки о факте взлома. Второй вариант – сообщить банку о неавторизованных покупках. Компания Sony и банк начинают процедуру выяснения обстоятельств дела. После разбирательства рассматривается журнал учетной записи, после чего на пользователя накладывается бан. Вся процедура занимает некоторое время, бан появится не сразу после приобретения аккаута PSN, иногда проходит порядка 4 недель или даже больше. Какой именно бан применят для конкретного пользователя, зависит от тяжести нарушений. Если пользователь впервые попал в такую ситуацию, а нарушение заключается в простом неавторизованном доступе к учетной записи, то наказание длится не более месяца. Когда пользователь уличен в финансовом мошенничестве, то ему гарантировано перманентное отключение. Вывод простой: не попасть в бан при реальном нарушении сложно. Такое бывает только в одном случае, когда пострадавший не стал жаловаться администрации.

6 Аль-Манар — Al-Manar

В августе 2006 года хакеры, работающие на Силы обороны Израиля (ЦАХАЛ) взломали телеканал Аль-Манар, официальный вещатель Хезболлы. Армия обороны Израиля заменила трансляцию «Аль-Манара» фотографиями лидера «Хезболлы» Хасана Насраллы. Фотографии были подписаны такими словами, как «Ваш день приближается, приближается, приближается».

ЦАХАЛ также передал фотографии мертвых боевиков «Хезболлы» с такими подписями, как: «Это фотография тела члена Спецназ Хезболлы »,« Насралла лжет: это не мы скрываем наши потери »и« На земле много таких трупов, и Насралла скрывает эту правду ».

фотографии погибших боевиков, транслированные в противовес заявлению «Хезболлы» о том, что она выиграла войну в Ливане против Израиля в 2006 году. Израиль фактически бомбил Аль-Манар, пытаясь убрать его с воздуха во время войны. Однако станция каким-то образом пережила бомбардировку и продолжала вещание.

Израиль также взломал несколько веб-сайтов и радиостанций, принадлежащих «Хезболле», примерно во время взлома «Аль-Манар». Кроме того, он отправлял голосовые и текстовые сообщения ливанским гражданам, информируя их о том, что его атаки были нацелены на «Хезболлу», а не на мирных жителей Ливана.

Чего следует опасаться

Качество кибератак постоянно растет: преступники совершенствуют свои методы, пишут новые вирусы, находят слабые места в системах защиты. При этом виды угроз, с которыми чаще всего сталкивается бизнес, не меняются.

При фишинговой атаке сотрудники получают письмо с «официального» адреса известной компании, которая обманом заставляет получателей перейти по вредоносной ссылке, чтобы после украсть личную информацию пользователей. Программы в этом случае могут использовать разные.

Одна из самых опасных — вирус-вымогатель, с которым столкнулись уже упомянутые Acer и Apple. Вирус считывает и шифрует данные с серверов компании. Дальше работает сценарий двойного шантажа: сначала хакеры просят выкуп за возобновления доступа к зашифрованным данным, затем шантажируют вероятностью «слива информации».

Так и получилось с чертежами Apple: данные были похищены с сервера тайваньской компании Quanta Computer. Платить Quanta отказалась, поэтому в день презентации нового ноутбука REvil опубликовала в даркнете подробные чертежи устройства. Теперь хакеры ведут переговоры напрямую с Apple и угрожают в случае неуплаты продолжить «слив».

Еще один популярный вариант киберугрозы, основанный на социальной инженерии, — ВЕС-атака, или компрометация деловой переписки. В этом случае злоумышленники от имени непосредственного или вышестоящего руководителя в электронной почте дают распоряжение перевести деньги на определенный счет, который на самом деле принадлежит преступникам.

По-прежнему используются старые-добрые DDoS-атаки. Существенное замедление работы сайта или даже полная ее остановка несет многомиллионные убытки компаниям, чей бизнес завязан на онлайн-продажах. В этом случае хакеры как могут воспользоваться «падением» сайта для кражи информации, так и требовать выкуп за быстрое возобновление работы.

Холодильники

www.bt-test.ru

В 2013-м году калифорнийская охранная фирма Proofpoint выявила глобальную уязвимость в бытовой технике. Самое странное, что этой уязвимости были подвержены устройства, которые мы используем каждый день — холодильники. По крайней мере, самые новые, «умные» холодильники, позволяющие своим владельцам дистанционно контролировать температуру, держать еду в определённом порядке, и запускать различные полезные приложения. Умные холодильники могут быть взломаны, потому что подавляющее большинство владельцев оставляет пароли на этих устройствах такими, какие они были по-умолчанию, или потому что функции безопасности холодильника не настроены должным образом. Всё дело в том, что люди просто не воспринимают холодильники в качестве устройств, которые могут подвергнуться хакерской атаке. А между тем, хакеры уже используют холодильники в своих ботнетах, и с их помощью рассылают спам, о чём владельцы этих устройств даже не подозревают, потому что взломанные холодильники продолжают нормально работать.

Приватность для слабых — прозрачность для обладающих властью: в чем суть хактивизма

Первые хакеры появились задолго до 1990-х. Историк хакерства Стивен Леви указывает, что так называли себя еще в конце 1950-х студенты Массачусетского технологического института, увлекавшиеся моделированием железных дорог. Эти студенты, прошедшие первый курс в истории института по программированию и работавшие с одним из первых транзисторных компьютеров в мире — TX-0, «хаком» оригинальное использование привычной технологии.

Не все хакеры, однако, были этичны. К моменту появления в 1990-х термина «хактивизм» в общественном сознании уже сформировался стереотипный образ хакера-одиночки (нередко — подростка), взламывающего чужие компьютеры ради собственной выгоды или из тщеславия.

Но хактивисты преследуют другие цели. В 1990-х, когда, по мнению исследователя Василеиоса Карагианнопулоса, возникла первая волна хактивизма, эти цели еще только оформлялись. Например, участники арт-коллектива 0100101110101101.org в 2001 году устроили цифровой перформанс: взломали сайт онлайн-экспозиции, где собирались выставляться, и в случайном порядке перемешали работы других художников.

Другой их работой 2001 года стал вирус, в коде которого они открыто указали свои имена и который даже разослали в антивирусные компании. Вирус был безвредным, а задача художников, по их утверждению, «не в том, чтобы навредить чьему-то компьютеру, а в исследовании медиа-эффекта, который оказывают вирусы». Для коллектива хактивизм был художественной практикой.

Виртуальные сидячие забастовки — это, если говорить прозаичнее, всем известные DDoS-атаки, то есть акции, в ходе которых хакеры с помощью специальных средств отправляют тысячи запросов на один и тот же сайт. Цель таких атак — на время вывести из строя физическую инфраструктуру, отвечающую за работу сайта, превысив ее возможности по обработке входящей информации.

Хакеры из Electronic Disturbance Theater устраивали DDoS-атаки на сайты властей Мексики, выражая поддержку мексиканским революционерам — сапатистам.

Традиционные активисты тоже не обошли вниманием эту тактику. Немецкая антирасистская организация Kein Mensch ist illegal в 2001 году начала онлайн-блокаду сайта «Люфтганзы» в знак протеста против того, что авиакомпания помогала немецкому правительству депортировать мигрантов

Суд позднее , что действия активистов были законным способом выражения несогласия. Однако это решение стало исключением в истории хактивизма.

Если хактивистам их цели и кажутся благородными, то у правительств по всему миру иное мнение на этот счет. DDoS-атаки и многие другие хакерские методы признаны незаконными по всему миру от США до Австралии. Для властей хактивисты ничем не отличаются от обычных киберпреступников, обогающихся за чужой счет или предлагающих в даркнете «разрушить чужой бизнес или жизнь» за большую сумму.

В США хактивистов даже представить угрозой национальной безопасности. Досталось хакерам из группы Anonymous, являющейся, по мнению Карагианнопулоса, важнейшим объединением второй, более радикальной волны хактивизма, которая продолжается до сих пор.

Один из участников Anonymous в беседе с исследовательницей хакерства Габриелой Коулман, однако, заметил: «Нас беспокоит не легальность, а легитимность».

Как специалист по кибербезопасности и сооснователь компании Security Discovery Джеремайя Фаулер, хактивисты пытаются соответствовать образу «цифровых Робин Гудов» (иногда — буквально), сражающихся с правительствами и корпорациями во имя целей, популярных среди простых граждан.

Проливает свет на эти цели формулировка одного из старейших хакерских сообществ Европы Chaos Computer Club:

Что делать, если кибератака состоялась

Есть действия, которые необходимо совершить вне зависимости от того, с каким конкретным видом атаки столкнулась ваша компания. Причем чем быстрее, тем лучше: рефлексию лучше оставить на потом. Скорость реакции важна, чтобы избежать заражения по цепочке внутри корпоративной сети, а также, чтобы действовать коллегиально: чаще всего нападения происходят сразу на несколько компаний.

Шаг 1

Выявите и изолируйте зараженные компьютеры от корпоративной сети. Для этого проверьте логи антивирусов (файл с записями о событиях в хронологическом порядке), после чего отключите зараженные машины от сети.

Также обратите внимание на расширения ваших персональных файлов: если они изменились или вместо них появилось множество других с неизвестными именами, то компьютер заражен. Шаг 2

Шаг 2

Постарайтесь определить первоисточник заражения и уязвимость, которую использовали злоумышленники. Чаще всего источником заражения становятся письма со спамом, зараженные съемные носители, установка вместе с другим программным обеспечением и взломанные или скомпрометированные веб-страницы.

Разобраться, что именно послужило отправной точкой, поможет аудит изменения зашифрованных файлов, чтобы понять, с какого компьютера они шифровались. Однако этот способ работает только при условии, что аудит был заблаговременно включен системным администратором.

Выявить причины помогут и специальные организации, которые проводят расследования подобных инцидентов, или — в минимальном объеме — специалисты технической поддержки антивируса, который использовался в компании.

Шаг 3

Обратитесь за помощью в организацию, специализирующуюся на информационной безопасности: компетенции IT-департамента может не хватить, а время будет упущено.

Шаг 4

Примите все возможные меры по устранению уязвимости и усилению защитных мер, проведите аудит безопасности и выявите другие возможные бреши в защите:

создайте резервную копию данных и регулярно ее обновляйте;

регулярно устанавливайте патчи и обновления вашего ПО;

уделяйте внимание повышению грамотности сотрудников в вопросах информационной безопасности;

настройте отображение расширений файлов;

настройте фильтр EXE-файлов в почте;

отключите возможность запуска файлов из папок AppData или LocalAppData;

отключите возможности удаленного управления рабочим столом (RDP) или ограничьте его использование;

используйте программы для защиты, которым можно доверять;

используйте восстановление системы, чтобы откатить систему до «чистого» состояния;

используйте стандартную учетную запись вместо учетной записи администратора.

Шаг 5

Обратитесь с заявлением в правоохранительные органы, а лучше сразу в подразделение «К» МВД России, борющееся с преступлениями в сфере информационных технологий. В заявлении нужно отметить, что против вас совершено противоправное действие, в котором могут присутствовать признаки преступлений, предусмотренных статьями 159.6, 163, 272, 273 УК РФ.

Будьте готовы к тому, что устройство могут изъять для экспертизы, чтобы обнаружить и зафиксировать следы вредоносной программы. При этом заранее подготовьте основную информацию о том, когда был обнаружен инцидент, кто имел доступ к компьютеру, а также о последнем установленном ПО и истории посещения сайтов. В случае хищения денежных средств подготовьте выписку из банка, детализацию расходов и др.

Обход многозначное слово, может применяться к следующим понятиям: Обход — действие людей по глаголу обходить, что либо блокировок с помощью прокси-сервера

Итак, Роскомнадзор блокирует все прокси, до которых может дотянуться. Это плохо. Но заблокировать все пока не вышло. Это хорошо. Еще один способ вернуть себе возможность играть в PlayStation Network, Battle.net и Xbox Live и Steam заключается в использовании прокси-сервера для доступа к интернету. Вопрос только один: где взять прокси?

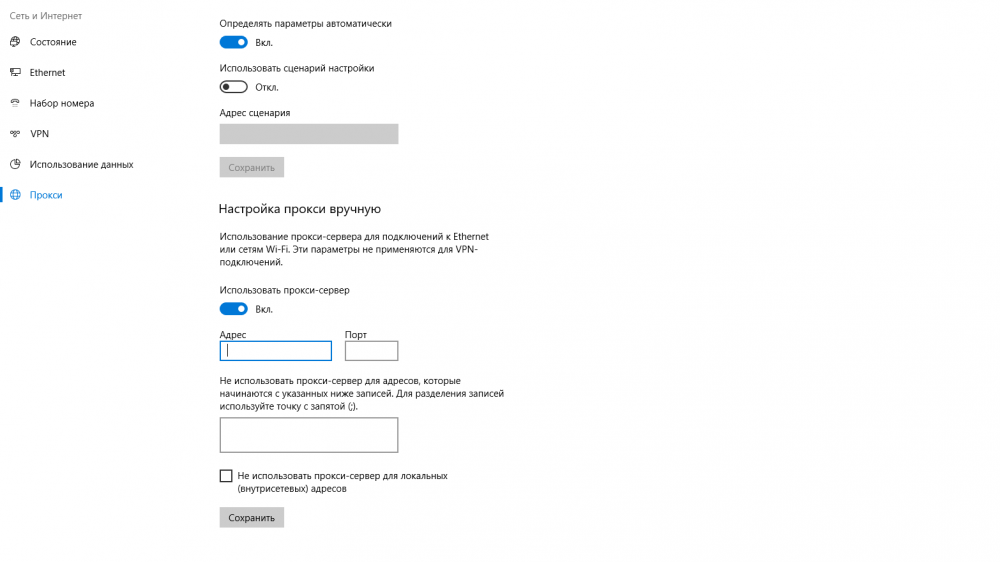

После нахождения прокси-сервера -сервер (от англ. proxy — «представитель, уполномоченный») — промежуточный сервер (комплекс программ) в компьютерных сетях, выполняющий роль посредника между пользователем и целевым сервером (при нужно задействовать его на ПК или консоли компьютера (англ. console — пульт управления) — совокупность устройств (в том числе устройств ввода-вывода), обеспечивающая взаимодействие человека-оператора с компьютером. В случае с консолью искать нужно в настройках сети. Пользователям ПК под управлением Windows следует начать поиски пункта «Сеть и Интернет» в общих настройках системы. Необходимо вводить нужно не только адрес сервера, но и его рабочий порт.

На первый взгляд может показаться, что прокси — это самый простой вариант, потому что не нужно лезть в настройки роутера. На самом деле у этого метода есть большая проблема в широком смысле — сложный теоретический или практический вопрос, требующий изучения, разрешения; в науке — противоречивая ситуация, выступающая в виде противоположных позиций в объяснении: безопасность. Публичные прокси далеко не всегда надежны, часть из них используется мошенниками для сбора трафика с целью последующего его использования в своих интересах.

Например, хакеры могут встраивать на серверные машины так называемые снифферы. Это программы, которые записывают все действия неоднозначное слово, которое может означать: Акт деятельности пользователя. Так злоумышленники получают доступ к самой разной информации сведения независимо от формы их представления. Например, ко всем вводимым с клавиатуры комплект расположенных в определенном порядке клавиш для управления каким-либо устройством или для ввода данных символам знак, изображение какого-нибудь предмета или животного, для обозначения качества объекта; условный знак каких-либо понятий, идей, явлений. В том числе основное понятие математики, используемое для количественной характеристики, сравнения, нумерации объектов и их частей и паролям. Поэтому прокси — это только для тех, у кого попросту нет других вариантов одна из нескольких редакций какого-либо произведения (литературного, музыкального и тому подобного) или официального документа; видоизменение какой-либо части произведения (разночтения отдельных.

Как понять, что ваши данные украли?

Главные признаки:

1. Уведомление «Невозможно выполнить вход в учетную запись Apple ID»

Ваша учетная запись содержит в себе платежные реквизиты, контактные данные и конфиденциальную информацию о доступе к службам. Если вас просят сообщить пароль от Apple ID, это может быть фишинговой атакой.

2. Отказ в получении налогового вычета

Похитители персональных данных могут затребовать у государственных структур возврат налогов. В таком случае, представители власти сообщат вам о подаче заявки.

3. Уведомления о неизвестном входе в систему

При вводе своего логина и пароля с нового устройства вы можете получать уведомления на знакомое системе устройство. Если местоположение, время или устройство никак не связаны с вами, вероятно, вашим профилем пользуется другой человек.

4. Преследование со стороны коллекторов

Коллекторы будут звонить вам и приходить к вам домой, если похититель персональных данных оформит на вас кредит и не будет платить по счетам.

5. Подозрительные операции в вашей банковской выписке

Если в вашей банковской выписке появились неизвестные заявки на получение кредита либо вы увидели покупки или операции, которых не совершали, это может говорить о том, что вы стали жертвой кибермошенников. Всегда немедленно обращайтесь к поставщикам финансовых услуг, обнаружив странные операции в своей отчетности.

6. Отказ в предоставлении займа или кредита

Такая ситуация необязательно говорит о краже персональных данных. Но если вы отвечаете требованиям для получения кредита, отказ может указывать на то, что кто-то использовал ваши персональные данные для совершения мошенничества.

Взлом Пентагона

Как вы представляете себе взлом Пентагона? Думаете, для этого нужна хорошо организованная группа, участники которой, сверкая красными от недосыпа глазами, несколько дней без остановки стучат пальцами по клавиатурам? Ошибаетесь. Пентагон в одиночку хакнул 20-летний Кевин Митник (Kevin Mitnick) — самый, наверное, известный кибер-преступник в мире.

Взлом произошёл в 1983 году, когда интернета в его современном понимании ещё и не было — атака происходила через глобальную сеть ARPANet. Через компьютер Лос-Анджелесского университета Митник добрался до серверов Министерства обороны США. Конечно, юного взломщика быстро вычислили и на полгода отправили под арест. Задержанный Кевин утверждал, что имел возможность чуть ли не развязать войну, пользуясь хакнутыми устройствами.

После освобождения Кевин Митник ещё не раз занимался незаконными делами, пользуясь при этом не только программами, но и психологией, умело манипулируя жертвами. В 1994 году он взломал домашний ПК известного специалиста по компьютерной безопасности Цутому Шимомуры (Tsutomu Shimomura), скачав тысячи секретных файлов. Для Шимомуры поиски хакера стали делом чести, и в итоге того всё-таки вычислили.

Позже Цутому напишет по мотивам этих событий книгу «Взлом», а в 2000 году её даже экранизируют. Митник же перейдёт на светлую сторону силы и займётся кибербезопасностью, так сказать, изнутри.

3 КРТВ — KRTV

В феврале 2013 года кто-то взломал станцию KRTV в Монтане во время трансляции Шоу Стива Уилкоса . Преступник фактически взломал систему экстренного оповещения KRTV, чтобы предупредить зрителей о продолжающемся вторжении зомби в Монтану. Хакер утверждал, что зомби покидают свои могилы и уже захватили часть Монтаны. Он посоветовал зрителям не приближаться к атакующим нежитью.

Предупреждение не было воспринято всерьез. Позже Gawker предположил, что это, вероятно, реклама The Walking Dead . Однако взлом был реальным; расследование показало, что хакер безуспешно пытался взломать другие телеканалы. Его личность остается неизвестной.

Что делать пользователю, чьи данные были украдены?

К сожалению, когда информация об утечке уже стала общеизвестной, спешить больше некуда. Надо успокоиться, не паниковать и определить план дальнейших действий.

Прежде всего стоит трезво оценить масштаб проблемы.

В большинстве случаев об утечке становится известно либо из рассылки «протекшего» сервиса, либо из сообщений СМИ. В обоих случаях кратко перечисляются данные, которые стали доступны злоумышленникам. Обычно речь идет о логине, пароле, ФИО, адресе электронной почты, номере мобильного телефона, адресе проживания (или доставки) и информации о заказах. Но иногда в Сеть утекают и куда более важные данные: информация о банковских картах, остатках на банковском счете, а также сканы всевозможных документов, например, паспорта

Совсем необязательно, что в Сеть утекут сразу все перечисленные данные, поэтому важно трезво оценить, как данная утечка скажется лично на вас

Если в утечке оказались логины и пароли пользователей, следует как можно скорее сменить их. При этом, если один и тот же пароль используется на нескольких сайтах, то и менять его нужно везде, даже если логины на разных сайтах отличаются. Да, это может занять много времени и доставить определенные неудобства, но лучше приложить немного усилий сегодня, чем завтра обнаружить, что вы «назанимали» изрядную сумму у друзей в любимой соцсети. Некоторые браузеры, например, Google Chrome, отображают информацию о ненадежных паролях, известных злоумышленникам — не пренебрегайте таким предупреждением и смените проблемный пароль.

Если же в утечке оказались данные банковских карт, следует обратиться в службу поддержки банка — скорее всего, потребуется посетить отделение банка лично. Справедливости ради стоит отметить, что банки очень щепетильно подходят к сохранности данных банковских карт клиентов. Прежде всего потому, что закон будет на стороне клиента, если кто-то неправомерно воспользуется данными его карты. Поэтому службы безопасности банков постоянно ведут мониторинг площадок, на которых продаются персональные данные, проводят контрольные закупки и блокируют скомпрометированные карты. Так что в большинстве случаев банк узнает о такой утечке раньше вас и примет все необходимые меры. Но все же лучше не оставлять ничего на волю случая и связаться с банком самостоятельно.

Хакер Гэри Маккиннон

Это самый известный британский хакер, которому в США грозит до 70 лет заключения. Однако он получил общественную поддержку, его до сих пор не экстрадировали и он остается на свободе.

По заявлению правительства США в 2001 году Гарри взломал более сотни компьютеров Министерства обороны и НАСА

Получив доступ в систему, Маккинон удалил файлы особой важности и парализовал работу сети военного ведомства США на сутки. Кроме того, он стёр данные об вооружениях США после террористических атак 11 сентября

Сам Гарри обвинения отклонял и пояснял, что пытался найти данные о НЛО и полезных технологиях, которые якобы утаивало правительство.

После многочисленных судебных тяжб и обвинений, ему удалось полностью избежать судебного срока и экстрадиции из-за нестабильного психического здоровья и обнаруженных у него синдрома Аспергера и клинической депрессии.