Инсталляция Google Authenticator

Устанавливаете себе приложение Google Authenticator, я больше доверяю ему. (https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2)

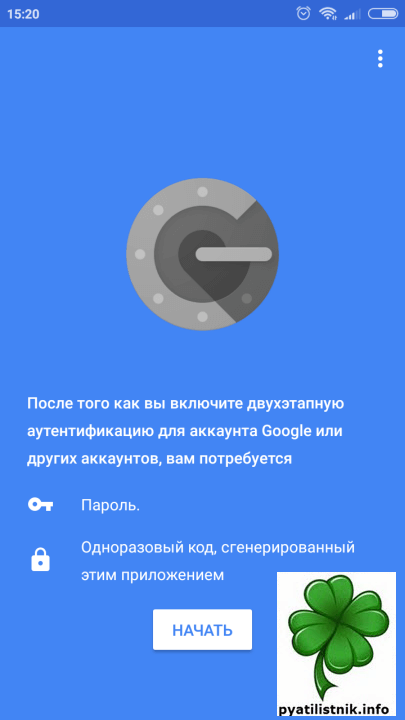

Открываем приложение Google Authenticator, вас будет приветствовать мастер настройки, можно сразу нажать кнопку «Начать»

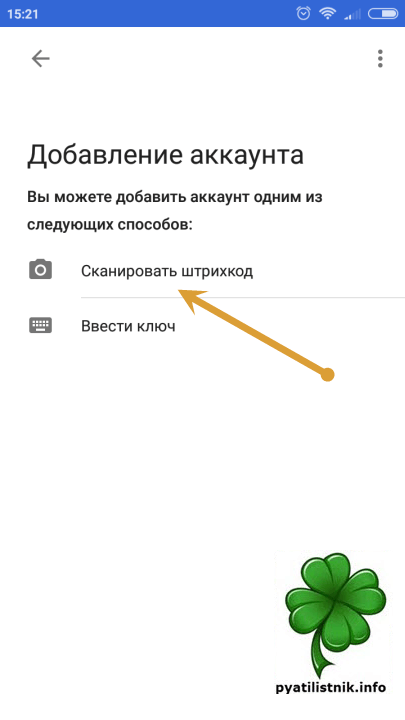

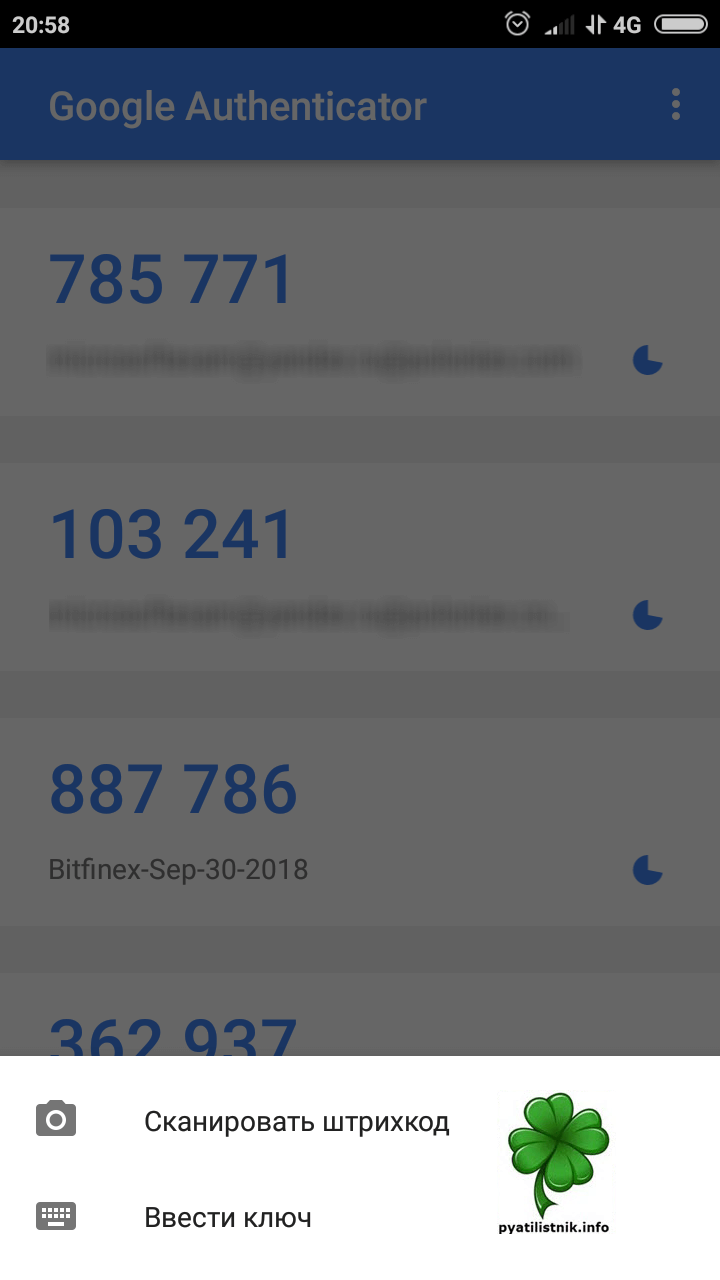

У вас будет два метода добавить сюда нужный аккаунт из сервисов, QR-код и просто ключ, я выберу QR-код, который вам уже предоставил Nicehash.com.

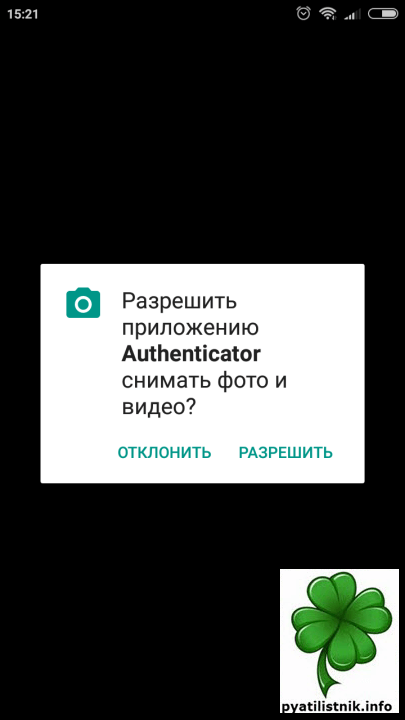

У вас будет запрошено разрешение на использование камеры, разрешаем.

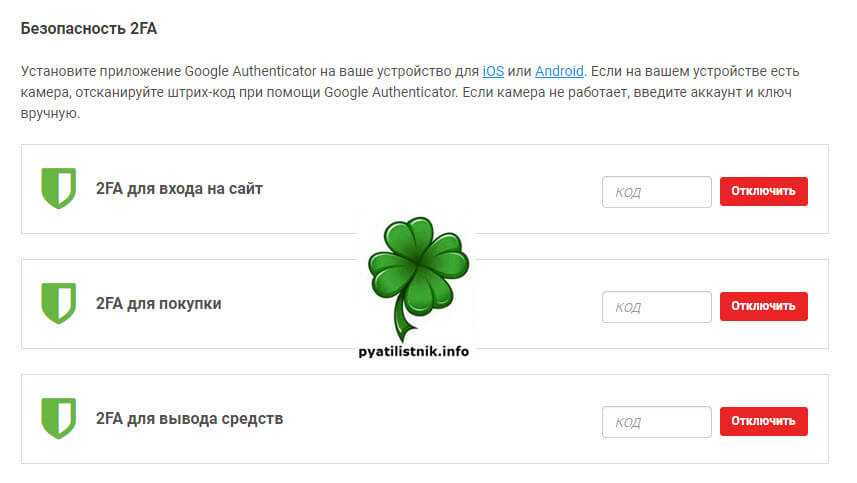

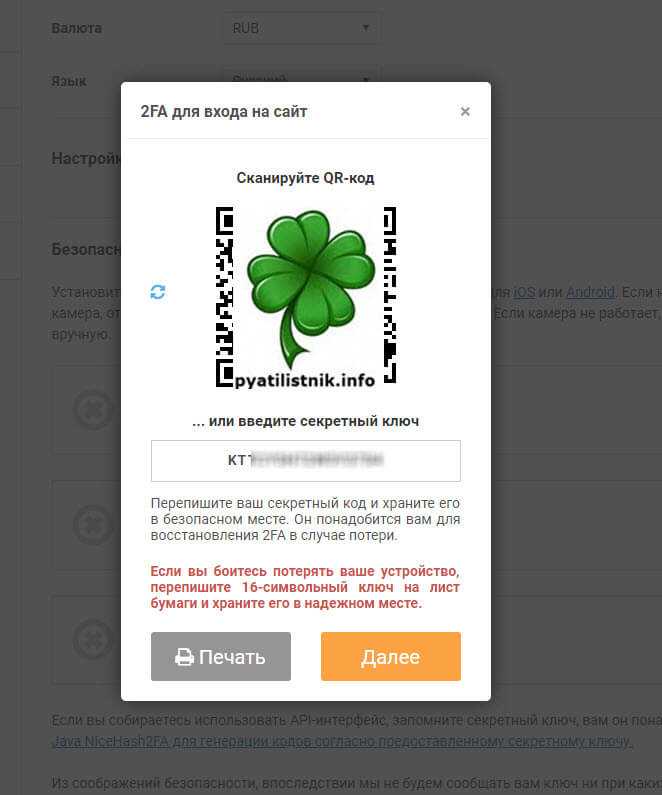

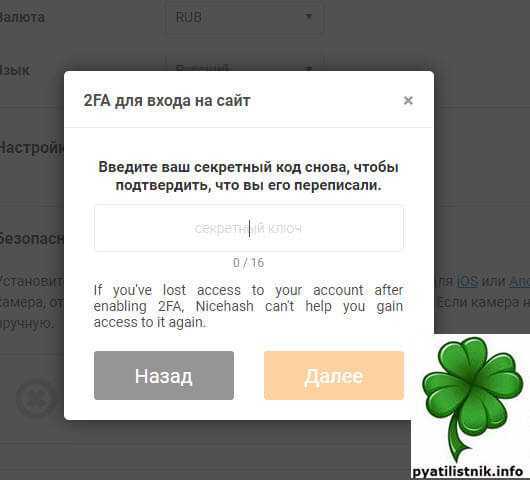

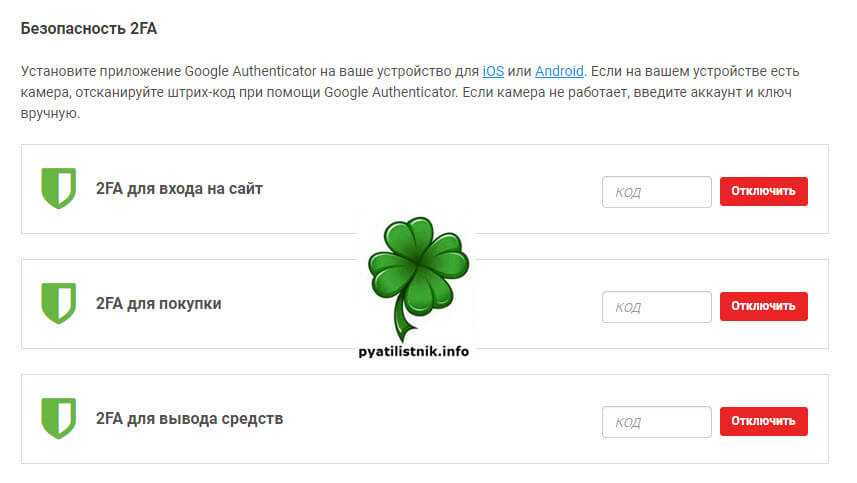

Считываем QR-код представленный на окне включения 2FA аутентификации на Nicehash.com. ОБЯЗАТЕЛЬНО СОХРАНИТЕ СЕБЕ резервную копию ключа из 16 символов (16-Digit Key) и сфотографируйте сам QR-код. Теперь когда приложение у вас на телефоне, можно включать двухфакторную защиту аккаунта. Я выбираю для начала «2FA для входа на сайт». После нажатия кнопки «Включить» у вас появится QR-код с секретным ключом, ниже он будет представлен в виде 16 символов, его нужно себе записать или сфотографировать, не передавайте его третьим лицам, данный код будет использоваться при восстановлении доступа к личному кабинету найсхеша.

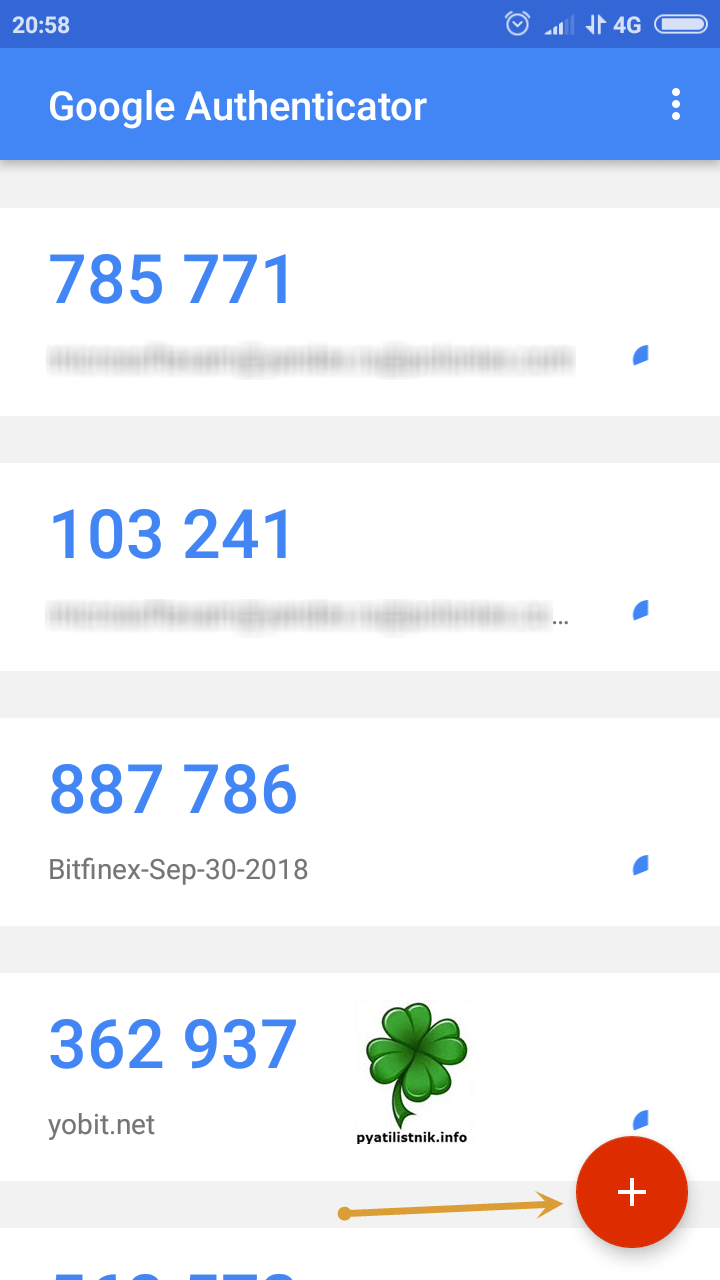

Далее вы открываете утилиту Google Authenticator, нам нужно добавить здесь новый аккаунт, для этого нажмите в правом углу красную кнопку с крестиком.

У вас на выбор будет два варианта:

- Самый быстрый это отсканировать QR-код

- Ввести 16-ти значный ключ в ручную

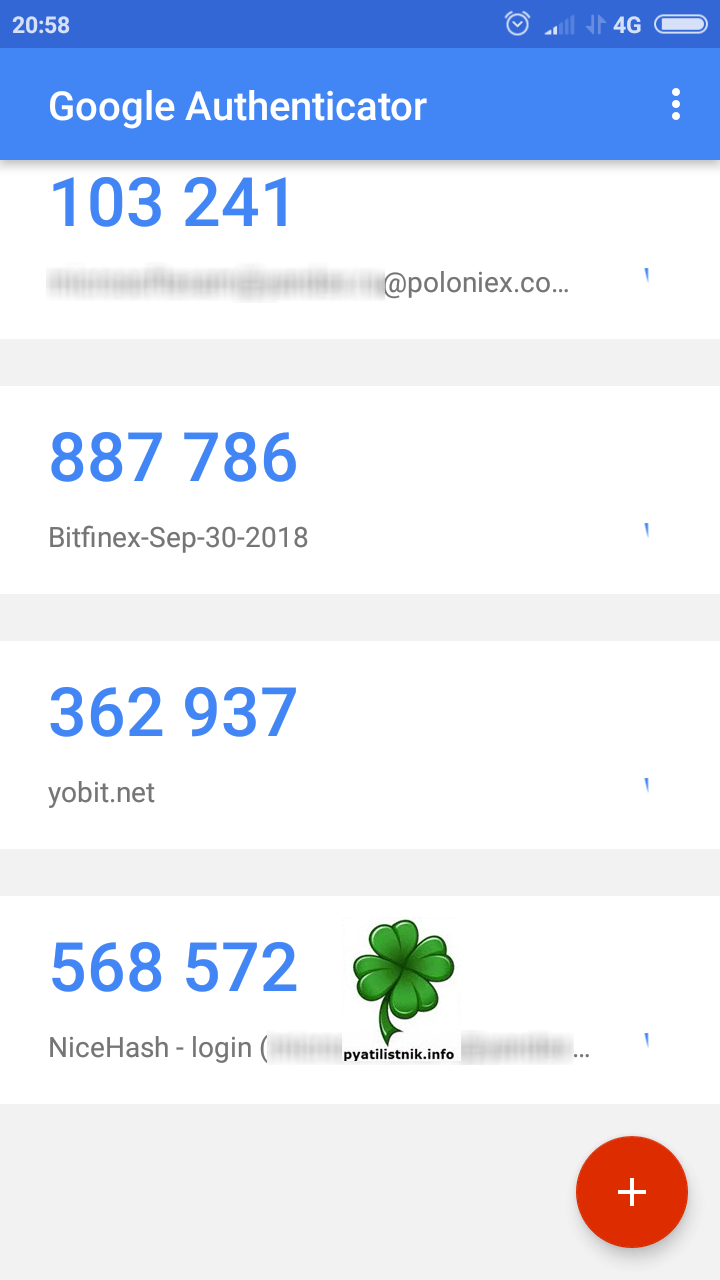

На выходе вы получите запись с кодами доступа к конкретной функции на Nicehash.com, в моем случае, это двухфакторная аутентификация на вход.

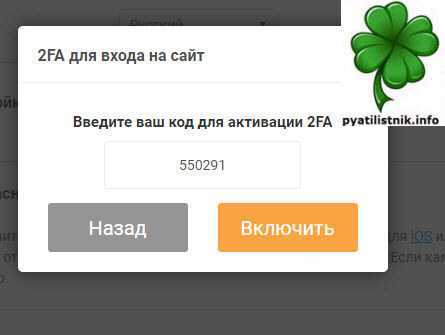

Теперь когда у нас есть Google Authenticator, мы можем включать 2FA на найсхеше. Далее вы возвращаетесь в мастер настройки 2FA для входа на сайт и указываете ваш 16-ти значный код, который вы получили на первой картинке и нажимаете далее.

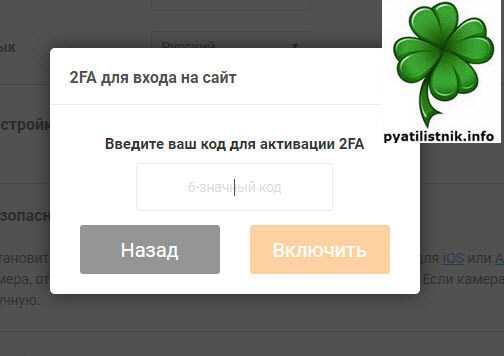

Далее вас попросят ввести 6-ти значный ключ полученный из Google Authenticator

Если все хорошо, то вы увидите активную кнопку «Включить»

После этого у вас будет активирован пункт «2FA для входа на сайт Nicehash.com»

Аналогичным образом вы делаете для остальных пунктов.

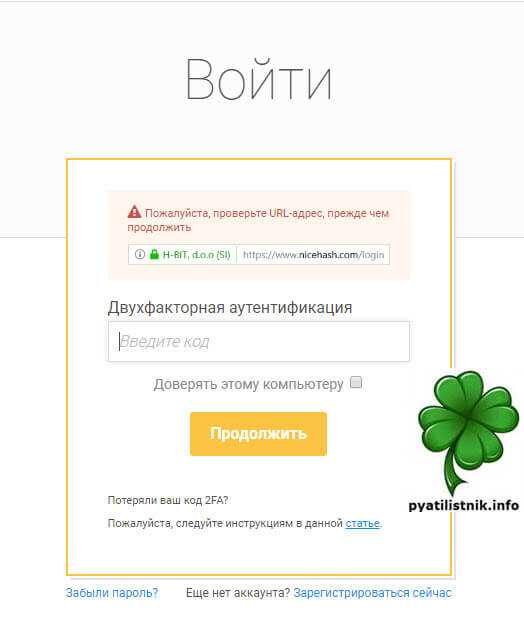

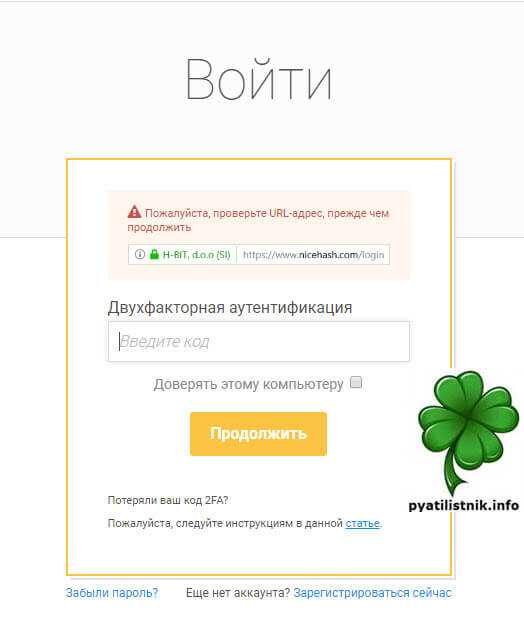

Теперь разлогиньтесь из личного кабинета Nicehash и проверьте работу функции двухфакторной защиты, как видите теперь идет запрос к кодам Google Authenticator. Вот так вот просто включить 2FA для сайта облачного майнинга Nicehash.com. С вами был SEO мастер, автор и создатель портала Pyatilistnik.org.

Где можно использовать прокторинг

Эта система, ставшая популярной в сфере образования из-за пандемии, может быть полезной и в следующих сферах:

- Подбор персонала. Руководители и менеджеры по персоналу могут проводить собеседования и проверку профессиональных навыков кандидатов со всех уголков страны (и даже за ее пределами) без потери времени и денег.

- Онлайн-обучение. Компании выгодно отправлять сотрудников на обучение. Но обучение в офлайне приводит к отрыву персонала от работы и большим финансовым вложениям. Обучение сотрудников онлайн с последующей сдачей экзаменов в системе прокторинга – это проверка профпригодности и повышение квалификации персонала без отрыва от производства. А еще работодатель всегда может быть уверен, что его вложения в сотрудников оправданы, так как на экзамене за участниками будут следить.

- Тестирование/аттестация сотрудников. Систему прокторинга эффективно используют для определения у персонала hard skills. Это нужно, когда сложно принять решение о надбавках.

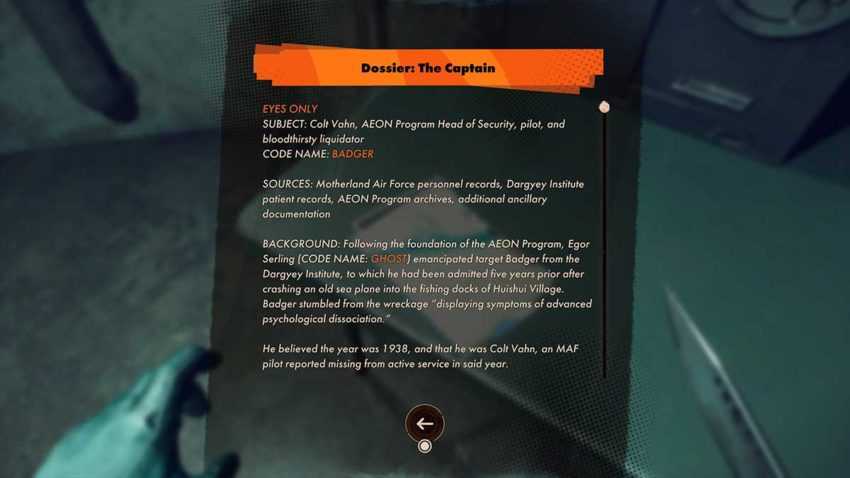

Шаг 2. Получите другие коды

Два оставшихся кода находятся в Karl39;s Bay и Updaam, за двумя похожими дверями, запертыми на дверные звонки. Чтобы разблокировать их, вам нужно некоторое время послушать радио, пока не появятся какие-то помехи и не проиграет секретное сообщение. Он скажет что-то вроде следующего.

- M13 : 7 (залив Карла)

- H26 : 16 (Updaam)

- R33 : 12 (Фристад Рок)

Для наглядности мы пометили, на какое место ссылаются коды. Это не будет слышно по радио. Теперь вам нужно посетить Updaam и Karl39;s Bay, найти двери с дверными звонками и нажать на них определенное количество раз. В нашем примере вам нужно будет нажать на дверной звонок в заливе Карла семь раз, чтобы открыть его, и на звонок в Updaam шестнадцать раз. Поскольку вы знаете, как проникнуть в бункер в Fristad Rock, вам не нужен код.

Дверь в Updaam доступна только утром, потому что она находится в многоквартирном доме слева от Мастерская Отто. Дверь в бухту Карла находится слева от мамонта, если вы посмотрите на его голову.

За обеими дверьми вы найдете секреты в истории Deathloop, о которых раньше не знали. Вы также найдете код, похожий на тот, который вы нашли в Fristad Rock. Их стоит записать, потому что вы не получите подсказки о том, что они из себя представляют, когда они вам понадобятся.

Как работает прокторинг и кому он сегодня нужен

У «Экзамуса» есть три прокторинговых режима. В автоматическом система контролирует всё сама, без участия человека; есть опция, когда проктор присутствует только при идентификации сдающих. В асинхронном режиме запись экзамена целиком отсматривает проктор после его завершения. В синхронном он следит за сдачей вместе с системой.

Прокторинговый сервис работает через браузер. Сначала система проверяет камеру, микрофон и рабочий стол пользователя — не ведётся ли запись экрана, а затем идентифицирует сдающего с помощью системы распознавания лиц.

Во время экзамена программа следит за лицом и глазами сдающего — не смотрит ли он куда-то не туда, наблюдает за комнатой — не появится ли там кто-то лишний, ищет посторонние голоса, а также контролирует экран компьютера. Все данные записываются, система регистрирует каждое событие, выбивающееся из протокола, а по итогам экзамена рассчитывает общую вероятность нарушений.

По словам Марины Новосёловой, автоматический прокторинг заказывают крайне редко, а самый востребованный режим — асинхронный. В таком режиме корпорации проводят оценку кандидатов, аттестацию действующих сотрудников, отбор на программы обучения или итоговую оценку знаний после их прохождения.

Основные возможности взлома в Cyberpunk 2077

Найт-Сити, как каноничный образец города будущего, весь пронизан всевозможными компьютерными системами, что оставляет хакерам массу лазеек для проявления своего ремесла.

Используя взлом в Cyberpunk 2077, вы сможете:

Получать больше денег и ресурсов. Прокачка навыка «Добыча данных» в ветке «Взлом протокола» позволяет получать большее количество ресурсов и денег после взлома точек доступа. Точки доступа отмечены красным символом, и к ним относятся компьютерные терминалы, банкоматы и вендинговые аппараты. Однако имейте ввиду, получить бонусы можно только с помощью успешного взлома протокола, который происходит в отдельной миниигре. О ней мы ниже по тексту поговорим подробнее

Убивать, наносить вред и ослаблять противников. Большинство обитателей «Найт-Сити» вживили в свое тело аугментации, из-за чего тоже могут быть подвержены хакингу

С помощью взлома можно перезагрузить систему врага, наложить специальный эффект, отнимающий здоровье или понижающий сопротивляемость к урону, заблокировать оружие в их руках, взорвать гранату на поясе противника или вовсе заставить его всадить пулю себе в лоб.

Отвлечь внимание противников. С помощью быстрого взлома можно взаимодействовать с окружением, чтобы отвлечь или наоборот привлечь врага в укромное место, что позволяет незаметно с ним разобраться

В зависимости от предмета, который вы взламываете, эффект от хакинга может разниться: дисплеи начинают барахлить, вендинговые аппараты «выплевывают» банки с газировкой, а машины взрываются.

Управлять системами безопасности. Здесь для хакера открывается широкий простор возможностей: с помощью перезагрузки дистанционно взрывать некоторые устройства, менять парадигму «свой чужой», заставляя камеры и турели работать против ваших врагов, открывать и закрывать двери, либо брать управление турелью, переходя в «ручной режим».

Когда использовать взлом

Общее правило — взламывать можно устройства, у которых есть антенны . Наиболее важные из них:

1) датчики (камеры) — в результате успешного взлома лучи камеры изменят свой цвет с синего на зеленый. С этого момента датчики будут игнорировать Colt , и вы не активируете никаких сигналов тревоги. В случае с противниками ничего не изменится.

2) турели — они очень опасны, потому что даже короткий огонь в пределах их досягаемости может привести к вашей смерти. При успешном взломе турель перестает атаковать Кольт и начинает атаковать противников , которые появятся в пределах ее досягаемости. Это может быть интересный способ отвлечь врагов и уничтожить их, не рискуя.

Дополнительное примечание — турели также можно найти в чемоданах. Вы можете перемещать и настраивать их. Учтите, что турель из чемоданов также будет стрелять по кольту . Взломать тоже придется — пока он в чемодане или после настройки.

3) ставни и двери — успешный взлом может открыть проход возле устройства с антенной. Это может быть отличным способом разблокировать альтернативные пути и некоторые секретные места в игровом мире.

4) рации разведчиков — вы можете найти их в некоторых местах в игре с передатчиками, прикрепленными к их одежде. Успешный взлом лишит разведчика возможности всем получить подкрепление, если сработает сигнализация. Мы советуем вам провести разведку перед любым потенциальным боем и саботировать рации любых разведчиков, с которыми вы столкнетесь.

5) устройства для отвлечения врагов — они могут появляться в разных формах, но их общая особенность в том, что после взлома они начнут издавать звуки, и есть шанс, что они будут привлекать окружающих врагов. Вы можете использовать это, чтобы упростить красться или атаковать противника врасплох.

Что такое Denuvo

Denuvo — это решение для управления цифровыми правами (DRM) для разработчиков игр. Они могут лицензировать Denuvo и интегрировать его в свои компьютерные игры. Программное обеспечение Denuvo обеспечивает защиту от пиратства. Он разработан для того, чтобы людям было сложнее «взламывать» игры и распространять их бесплатно. По словам Denuvo, он «останавливает обратный инжиниринг и отладку», необходимые для взлома игры.

Нет идеального решения по борьбе с пиратством, но Denuvo обещает, что при выпуске новой игры она будет барьером от хакеров. Другими словами, разработчики игр надеются, что их игры какое-то время не будут взламывать, вынуждая людей, которые в противном случае могли бы использовать пиратскую копию, покупать ее, если они хотят играть в игру.

Denuvo не является дополнительным программным обеспечением, установленным на Вашем компьютере, и Вы не увидите его в своем списке установленного программного обеспечения. В код игры, в которой используется Denuvo, интегрировано антипиратское программное обеспечение Denuvo. Если игра запущена, Denuvo работает как часть игры. Любой, кто хочет взломать игру, должен обойти защиту Denuvo, что усложняет этот процесс.

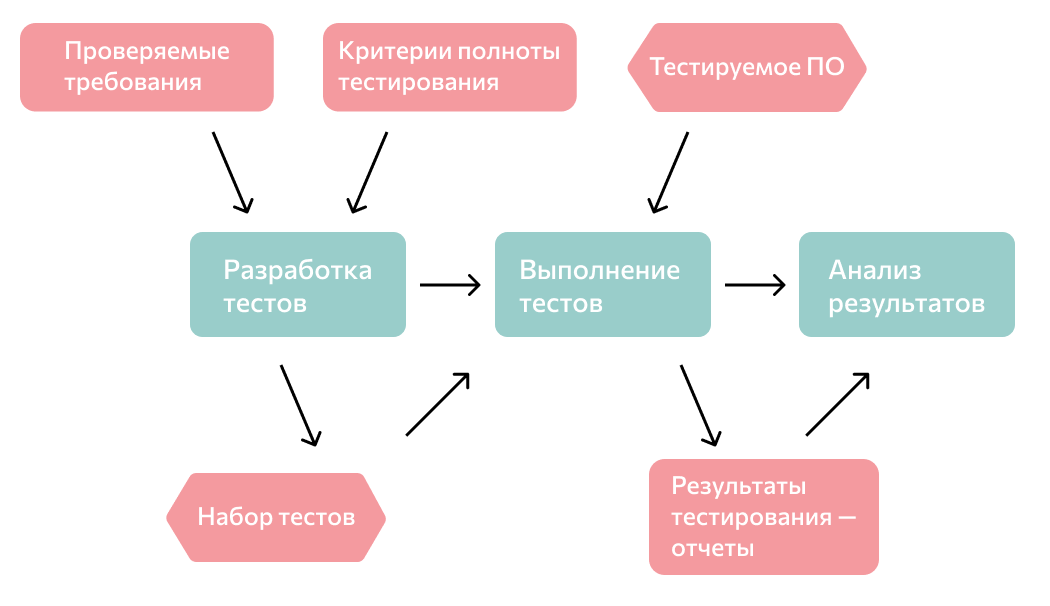

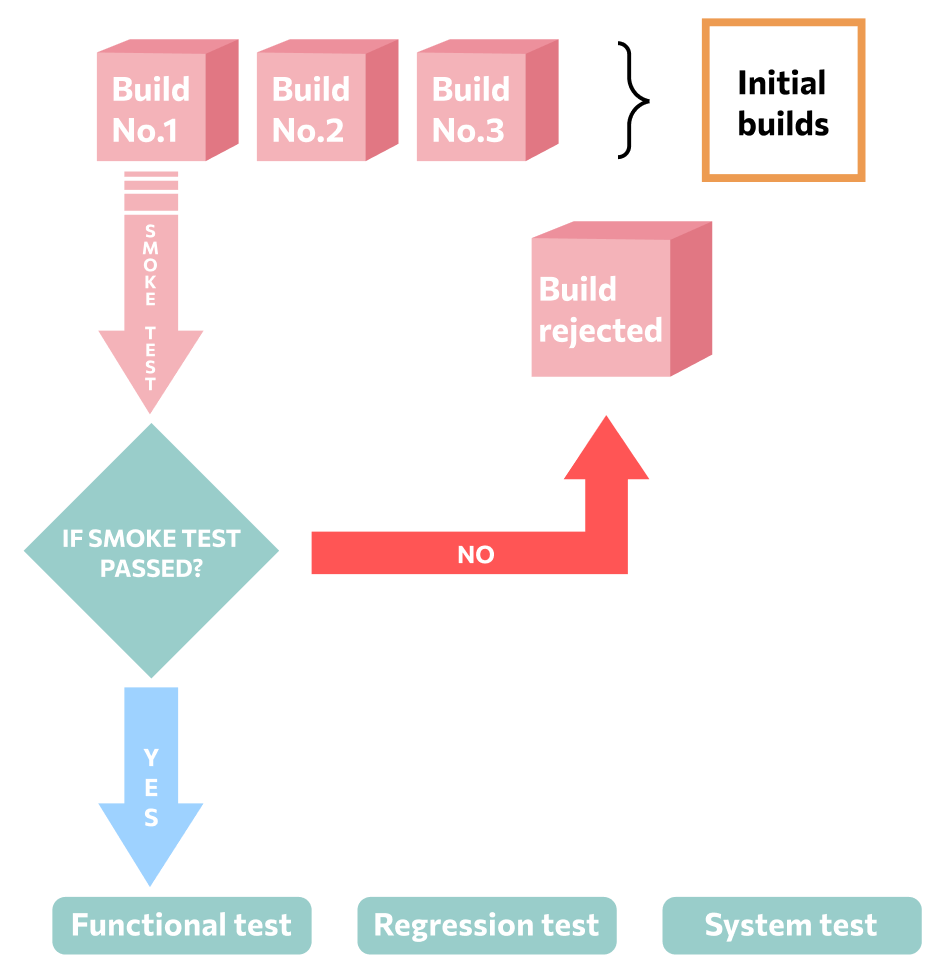

Как проводится дымовое тестирование

Общий алгоритм smoke-тестирования

Дымовое тестирование осуществляется при выпуске каждой новой сборки. Такая проверка включает в себя несколько этапов.

Планирование. Smoke-тест планируется, как правило, в начале проекта командой quality assurance (QA) инженеров в сотрудничестве с менеджером проекта, программистами, заказчиками и пользователями. Типичное планирование выглядит следующим образом:

- определение функций и задач ПО, которые планируется подвергнуть проверке;

- разработка тестовой ситуации (сценария или тест-кейса), в котором будут задействованы определенные на первом этапе функции сборки (например, запуск и прекращение работы, работоспособность меню, отклик на действия пользователя и т.д.);

- настройка среды тестирования — где, в каких условиях, в течение какого времени, кем и когда оно будет проводиться;

- определение вводных данных, с помощью которых будет осуществляться проверка функциональности продукта;

- определение критериев выхода — данных, по которым можно оценить, насколько продукт соответствует заявленным характеристикам.

Выполнение. Это непосредственно этап самого тестирования. В ходе него проверяемая сборка подвергается испытанию в рамках предварительно разработанных тест-кейсов:

- в продукт водятся определенные на этапе планирования исходные данные;

- полученные выходные данные фиксируются для дальнейшей оценки.

Фактически smoke-тестирование представляет собой эксперимент, поэтому оно должно проводиться по заранее определенным сценариям в контролируемой среде. Это исключает воздействие на тестируемую систему непредвиденных внешних факторов, которые могут исказить результаты проверки.

Анализ и оценка. На этом этапе полученные в ходе тестирования выходные данные сравниваются с заранее определенными критериями. Если они соответствуют друг другу, то сборка признается работоспособной и отправляется на более глубокое тестирование, дальнейшую разработку или согласование с заказчиком. Если выходные данные не отвечают критериям оценки, то продукт передается разработчикам на доработку и исправление ошибок.

Smoke-тестирование в рабочем процессе

Рассмотрим алгоритм smoke-тестирования на примере основных функций сайта или веб-приложения, где предусмотрена регистрация и авторизация пользователей, — например, соцсети или электронной почты. В них предусмотрены основные пользовательские функции:

- регистрация пользователя;

- авторизация в системе;

- личная страница пользователя;

- редактирование личных данных.

Для проверки этого функционала тестировщик в ходе дымового тестирования должен провести основные пользовательские сценарии:

- успешное создание аккаунта при введении валидных сведений (телефона, электронной почты, имени, фамилии и т.д.) в поля регистрационной формы;

- успешный вход с валидными учетными данными (логином и паролем, полученными или заданными при регистрации);

- неудачная авторизация с помощью недействительных учетных данных;

- просмотр страницы пользователя после авторизации;

- успешное изменение регистрационных данных (например имени или адреса email).

Tom Clancy’s Ghost Recon: Wildlands

Информация

Рейтинг: Metacritic: 69 из 100 | Общий от игроков: 6.9

| Год выхода | 7 марта 2017 |

| Платформы | Windows, Xbox One, PlayStation 4 |

| Режимы | Однопользовательская игра, Многопользовательская игра |

| Серия | Tom Clancy’s Ghost Recon |

| Разработчики | Ubisoft, Ubisoft Bucharest, Ubisoft Paris, Ubisoft Annecy, Ubisoft Reflections, Ubisoft Milan, Ubisoft Montpellier |

| Музыка | Ален Йоханнес |

Минимальные системные требования:

- процессор: Intel Core i5-2400S с тактовой частотой 2,5 ГГц или AMD FX-4320 с тактовой частотой 4 ГГц

- 6 Гбайт оперативной памяти

- видеокарта: NVIDIA GeForce GTX 660/750 Ti/950/1050 или AMD Radeon HD 7870/R9 270X/R9 370X/RX 460

- 64-разрядная операционная система Windows 7 SP1, 8 или 10

Рекомендованные системные требования:

- процессор: Intel Core i7-3770 с тактовой частотой 3,5 ГГц или AMD FX-8350 с тактовой частотой 4 ГГц

- 8 Гбайт оперативной памяти

- видеокарта: NVIDIA GeForce GTX 970/1060 или AMD Radeon R9 290X/ R9 390/RX 480

- 64-разрядная операционная система Windows 7 SP1, 8 или 10

Описание

Отличный мультиплеерный проект, в котором проработано всё, до мелочей в нашем списке ломаных игр от denuvo

В неё можно играть как самому, так и с друзьями, что намного интереснее. Вы играете за отряд призраков-спецназовцев, которым нужно устранить главаря банды. Можно выбрать персонажа по вкусу, кастомизировать его и использовать по назначению. А именно умерщвлять противников, причем каждый персонаж делает это по своему. Продумывайте тактику захвата целей, взаимодействуйте с игроками. Используйте гаджеты, чтобы добраться до главного злодея

Играть с друзьями в одно удовольствие

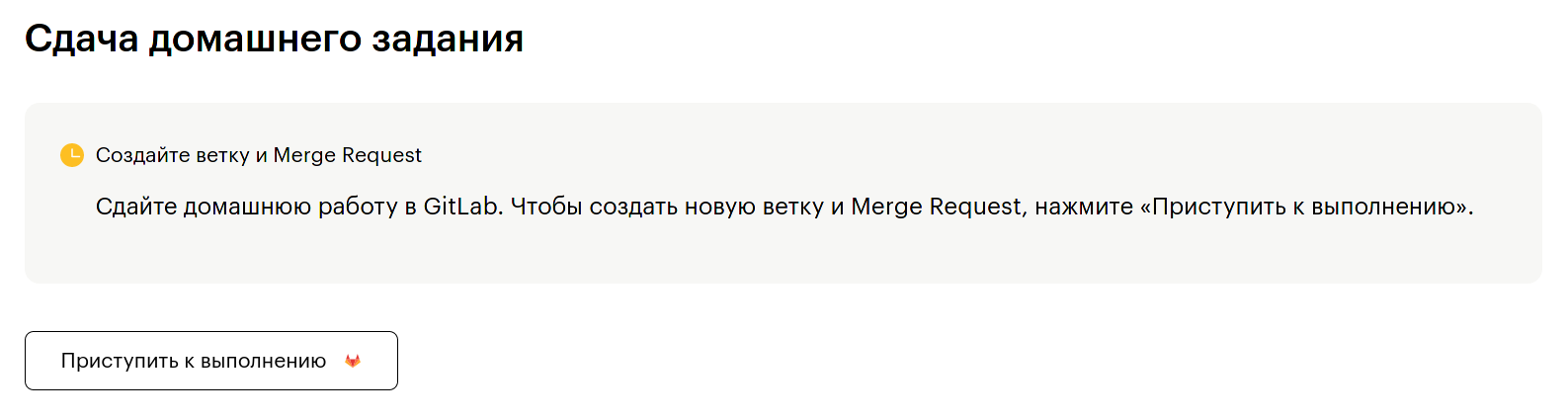

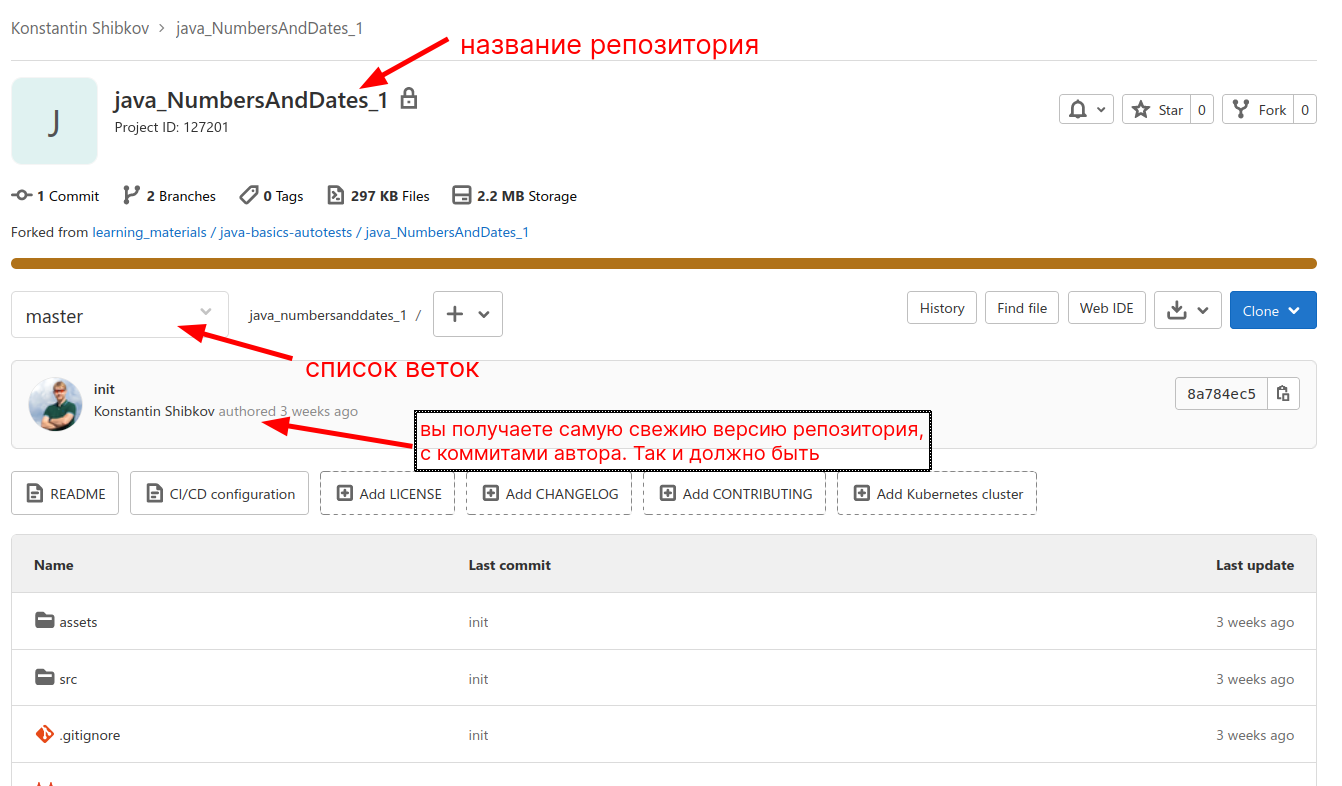

⬇️ Получение материалов практических заданий #

Если задание с автотестами, то ниже условия практического задания, увидите блок «Сдача практического задания»:

Нажмите кнопку «Приступить к выполнению».

Ветка и Merge Request будет созданы автоматически

Нажмите Перейти в GitLab, и вам откроется

репозиторий для выполнения практического задания.

Внутри репозитория — материалы для выполнения практического задания.

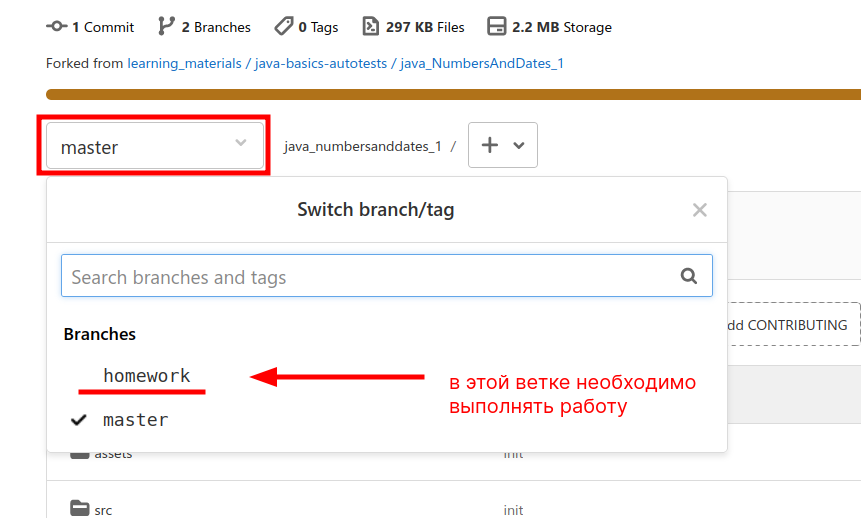

Также в репозитории будет создана ветка homework и Merge Request, имя ветки указано в блоке «Сдача практического задания»:

Посмотреть список веток и перейти в каждую из них вы можете, используя выпадающее меню. Убедитесь, что у вас есть ветка homework.

После этого приступайте к выполнению практического задания.

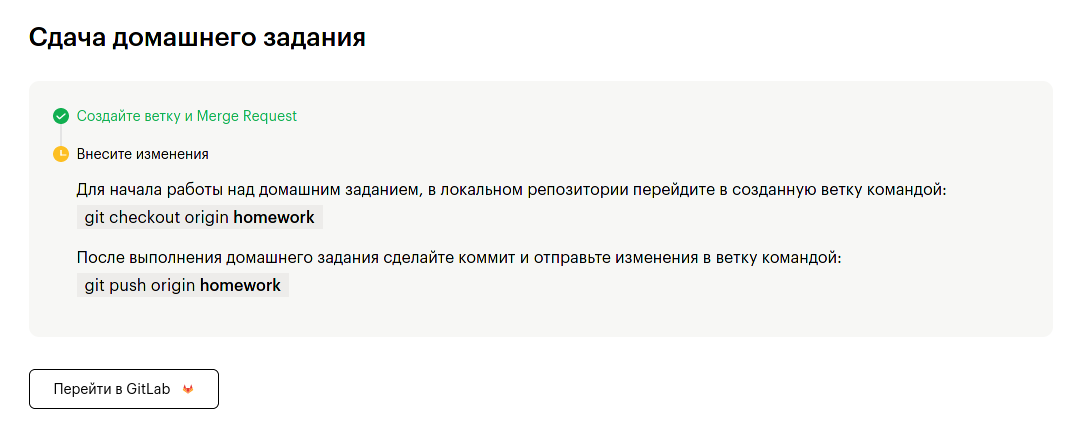

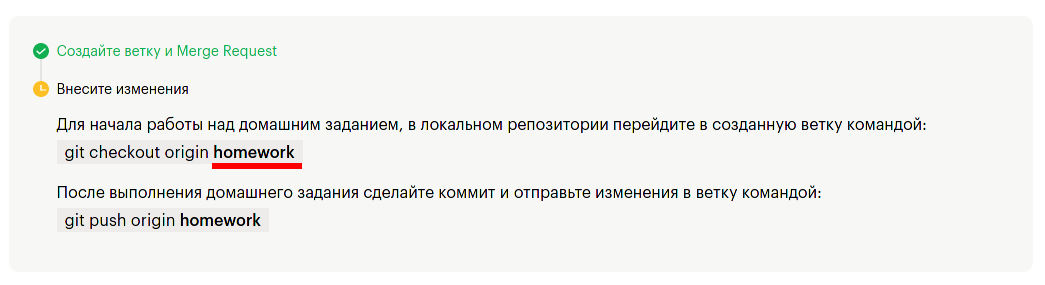

⏩ Отправка работы в удалённый репозиторий #

Убедитесь, что вы находитесь в ветке homework.

В нашем примере мы заменили только одно значение и ожидаем,

что тесты не пройдут.

Выполните коммит

Зафиксируем изменения кода в виде коммита. Только коммиты можно отправлять в удалённый репозиторий.

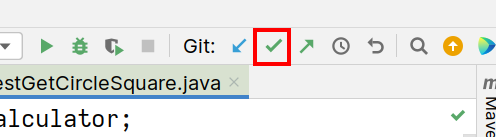

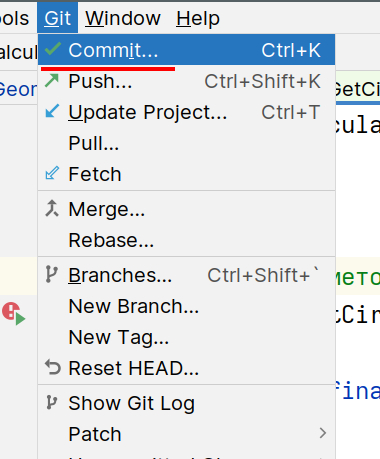

Для этого нажмите в панели инструментов на иконку или выберите пункт меню Git → Commit…

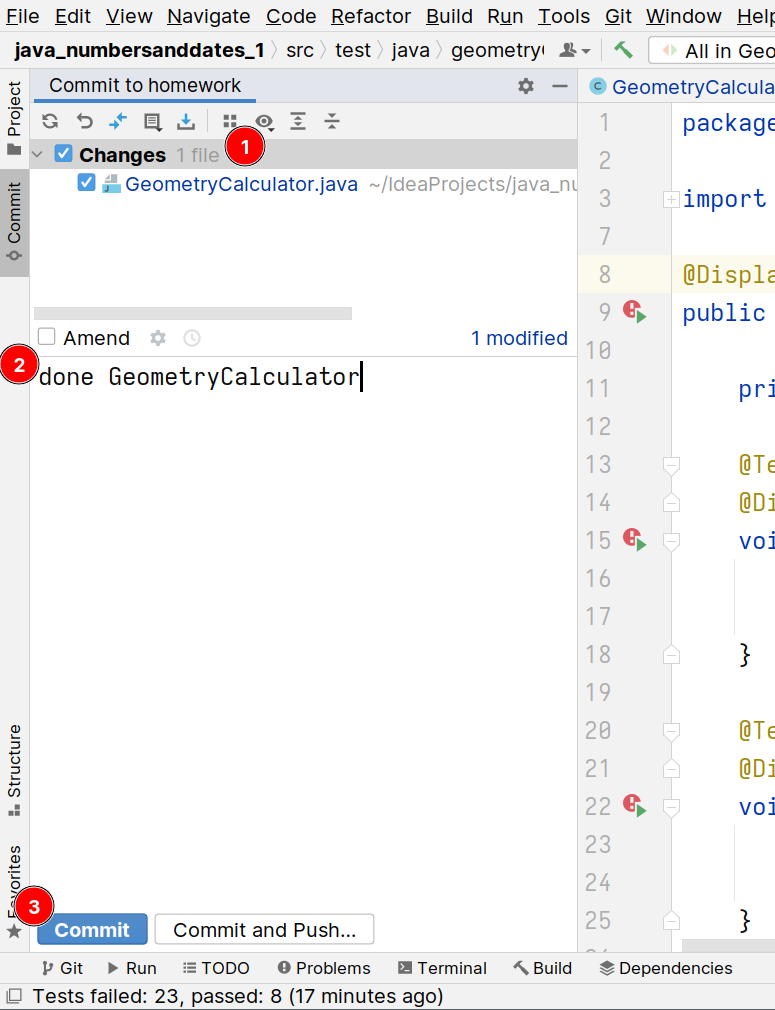

У вас откроется окно или панель для выполнения коммита:

-

Здесь выбирайте файлы для коммита. Среда разработки обычно

выбирает все изменённые файлы. Мы поменяли только одно

значение в одном файле. Поэтому у нас в коммит попадёт

только один файл. -

Каждый коммит имеет комментарий. Это краткое описание изменений в файлах коммита.

-

После выбора файлов и написания комментария создайте коммит, нажав на Commit.

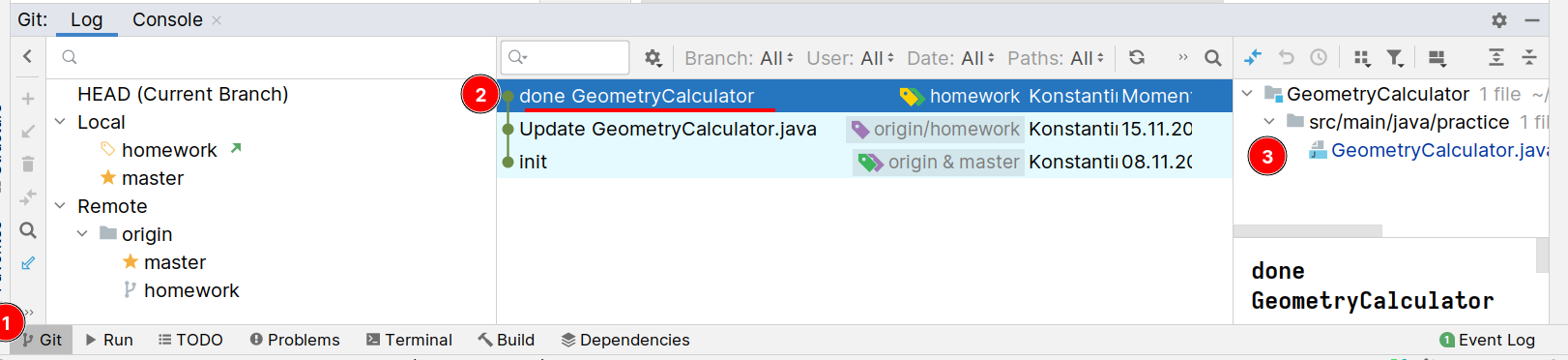

После создания коммита проверьте успешное выполнение:

-

В нижнем меню выберите Git (если этого пункта нет, то выполните в верхнем меню Git → Show Git Log)

-

В списке коммитов на самом верху должен быть комментарий

вашего коммита, а у него, в свою очередь, — ярлык homework.

Это значит, что коммит выполнен в ветке homework,

— то есть всё сделано верно. -

Также можете посмотреть, какие изменённые файлы попали в выбранный коммит.

Отправьте коммит в удалённый репозиторий

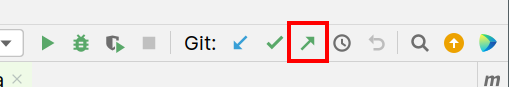

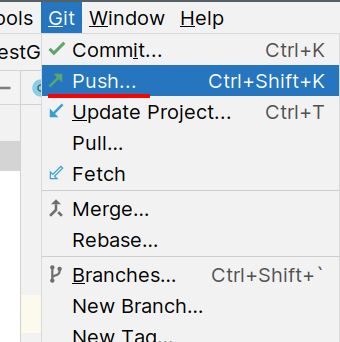

Для отправки коммита (операция Push) нажмите на иконку или

выберите пункт меню Git → Push…

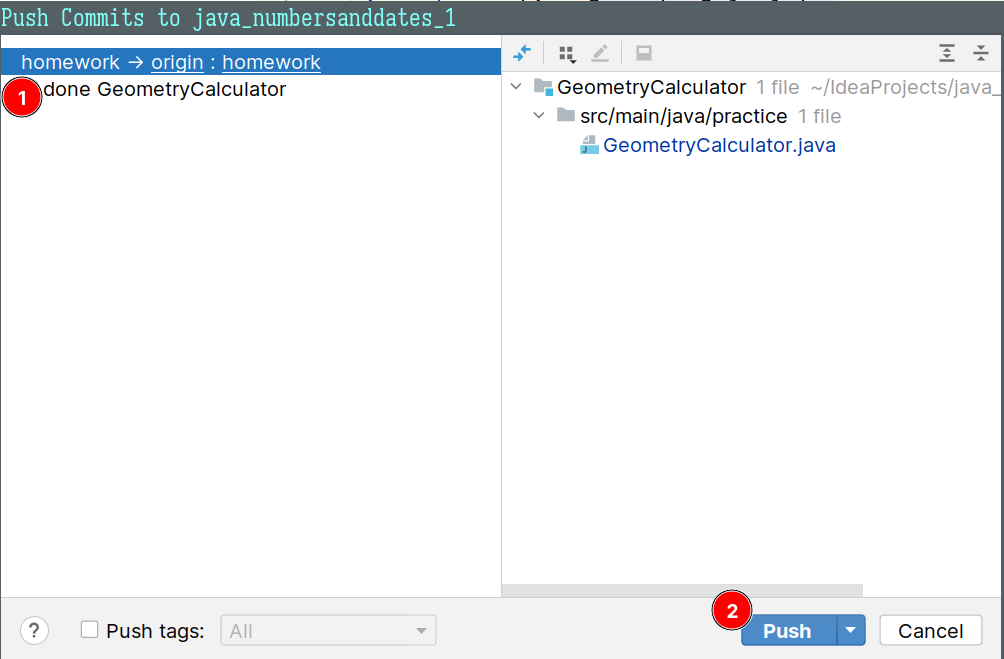

Откроется диалоговое окно:

- Указано, из какой ветки и в какую ветку в удалённом

репозитории переместится коммит. Обычно, да и в нашем случае,

ветки в удалённом и локальном репозиториях называются одинаково.

Обе — homework. Далее идёт список коммитов для отправки.

У нас только один коммит. - Нажимайте кнопку Push. У вас могут запросить логин и пароль от аккаунта на gitlab.skillbox.ru, и после коммит будет загружен.

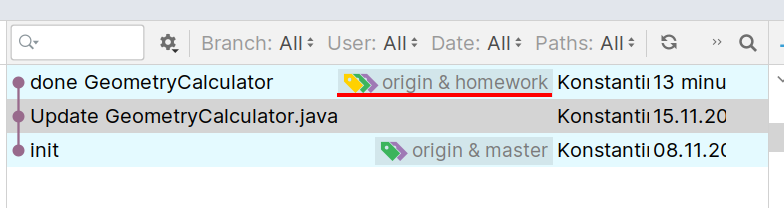

В логе, в подтверждении успеха, у вашего коммита появится ярлык origin & homework

а это значит, что ваш коммит находится в ветке homework и в

удалённом репозитории origin. Обычно origin — это метка

основного удалённого репозитория проекта.

Если этой метки нет, значит, коммиты ещё не отправлены

и находятся только на вашем компьютере.

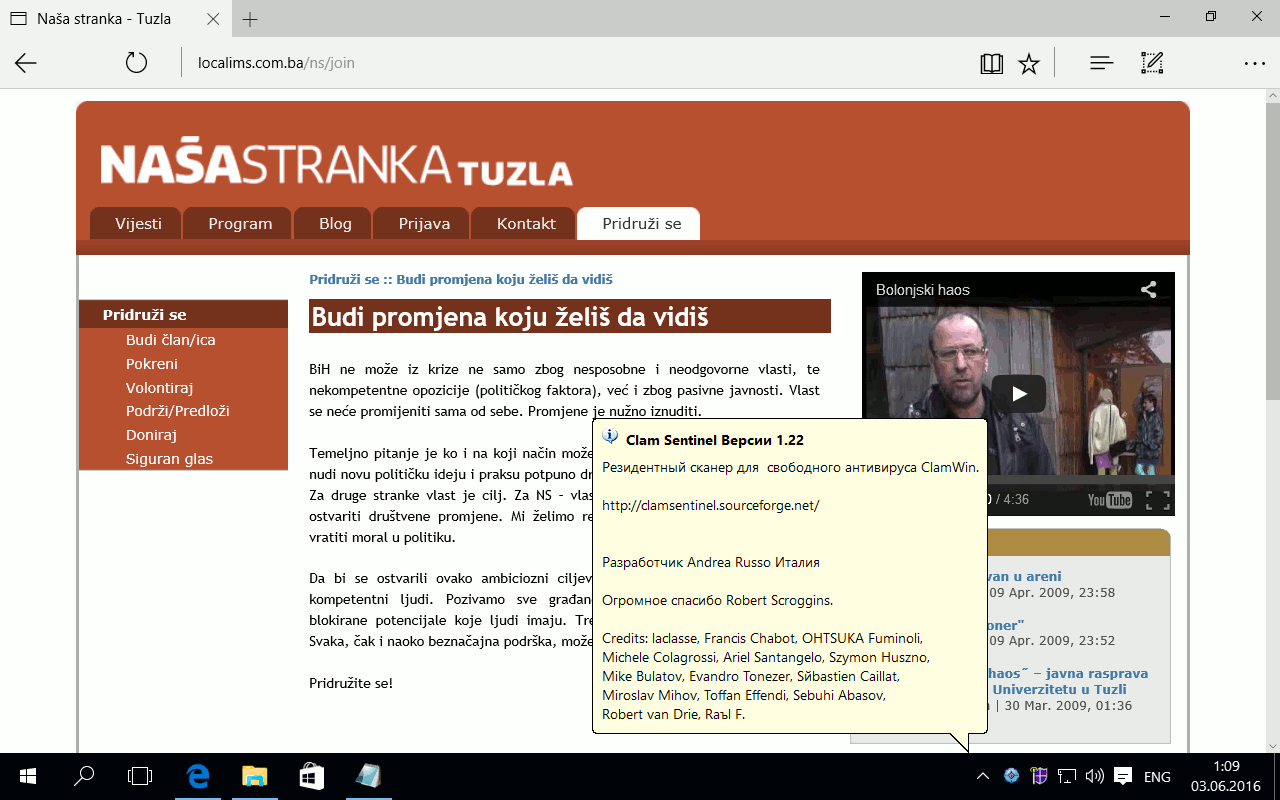

ClamWin Free Antivirus v. 0.99.1 + Clam Sentinel v. 1.22

Бесплатный австралийский антивирус ClamWin работает в среде Windows 98 — Windows 10 и распространяется с открытыми исходными кодами под лицензией GNU GPL. Изначально он представляет собой только сканер по запросу и не имеет модуля защиты в реальном времени. Добавить его можно с помощью другой бесплатной программы — Clam Sentinel, написанной итальянским сторонником СПО Андреа Руссо (Andrea Russo).

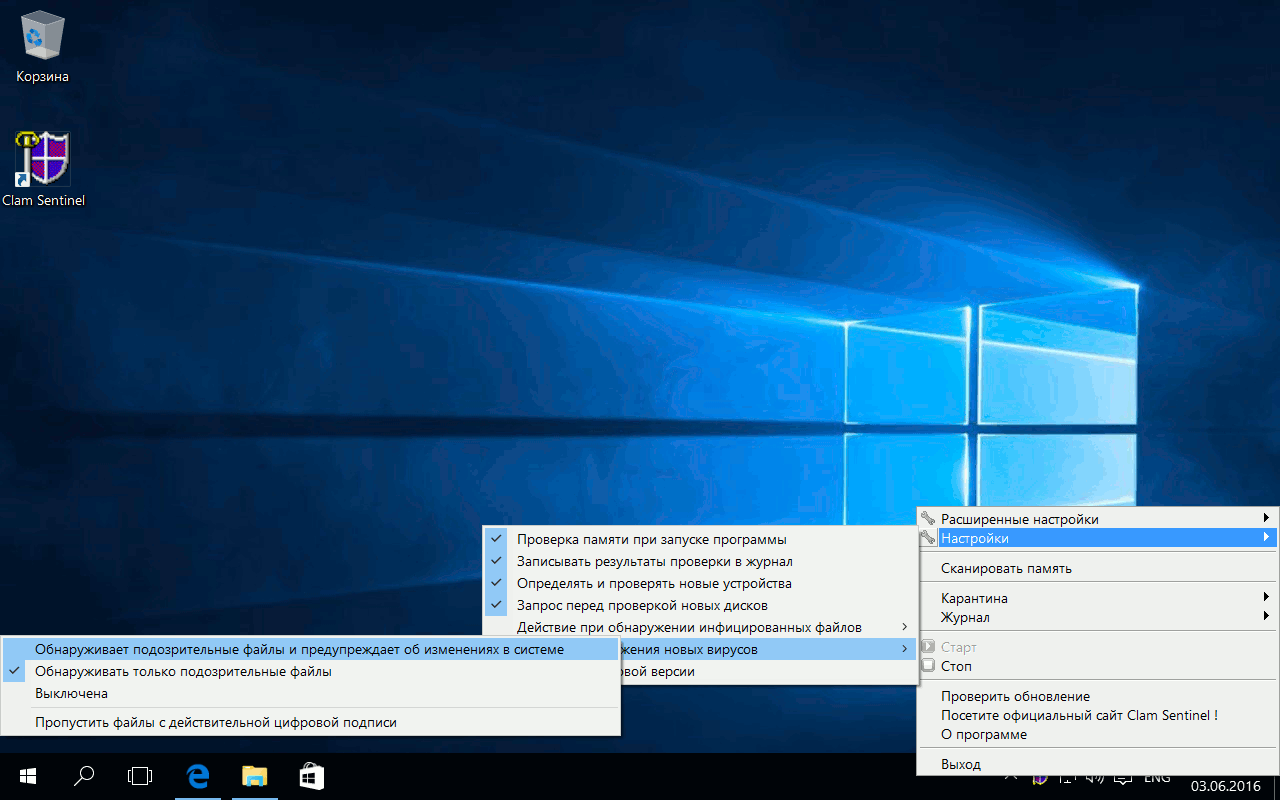

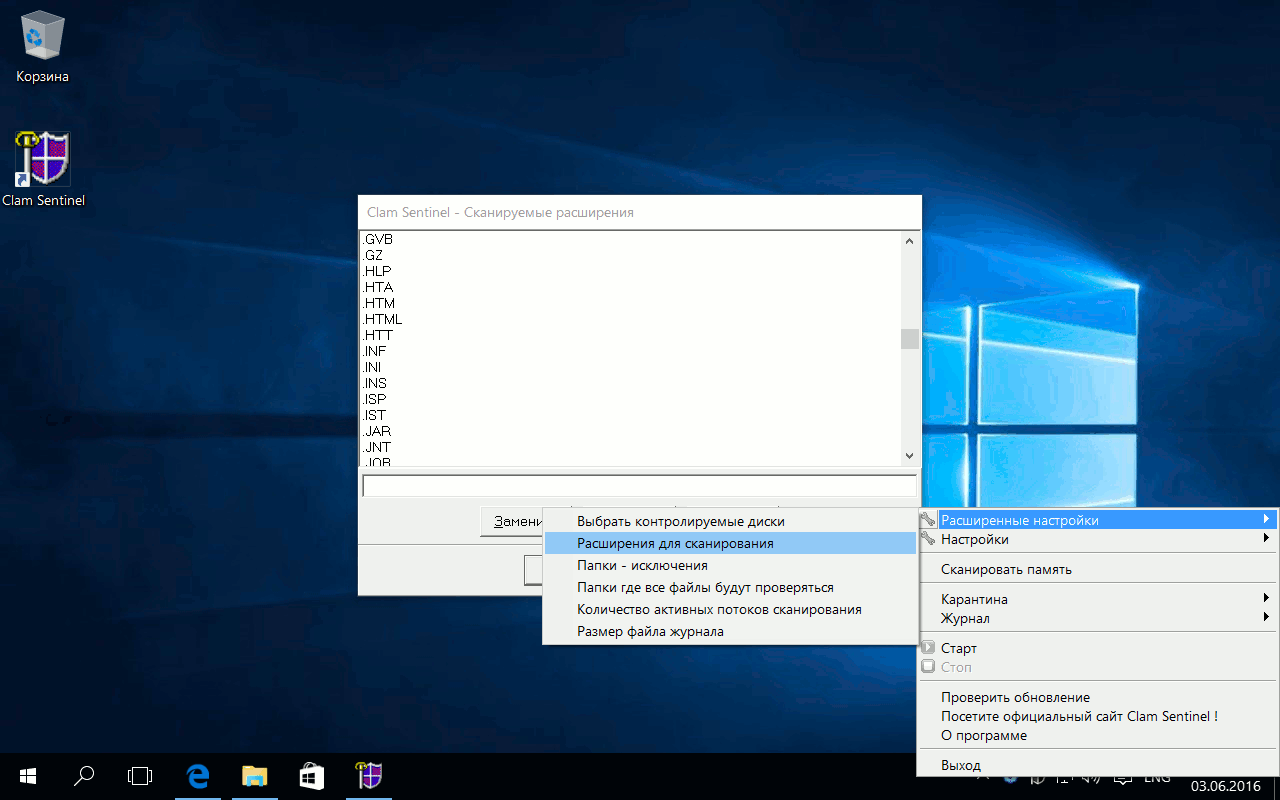

Контекстное меню Clam Sentinel

Контекстное меню Clam Sentinel

Другие статьи в выпуске:

Xakep #209. Capture the Flag

- Содержание выпуска

- Подписка на «Хакер»-60%

Установка обоих компонентов проходит быстро (меньше минуты). Есть возможность интеграции ClamWin в проводник Windows и почтовый клиент MS Outlook. На момент теста антивирусная база ClamWin содержала более 4,2 миллиона сигнатур. Вместе с базами антивирус и модуль постоянной защиты занимают на диске 120 Мбайт.

Настройка проверяемых типов файлов

Настройка проверяемых типов файлов

Сразу после установки Clam Sentinel предлагает выбрать контролируемые диски. В его меню выполнена качественная локализация на русский, а все параметры имеют «говорящие» названия. Вручную можно задать массу дополнительных настроек, но мы не советуем включать обнаружение подозрительных изменений в системе. Windows 10 постоянно обновляется и тасует системные файлы в целях оптимизации, поэтому в параноидальном режиме Clam Sentinel будет давать ложные срабатывания постоянно — буквально каждую секунду.

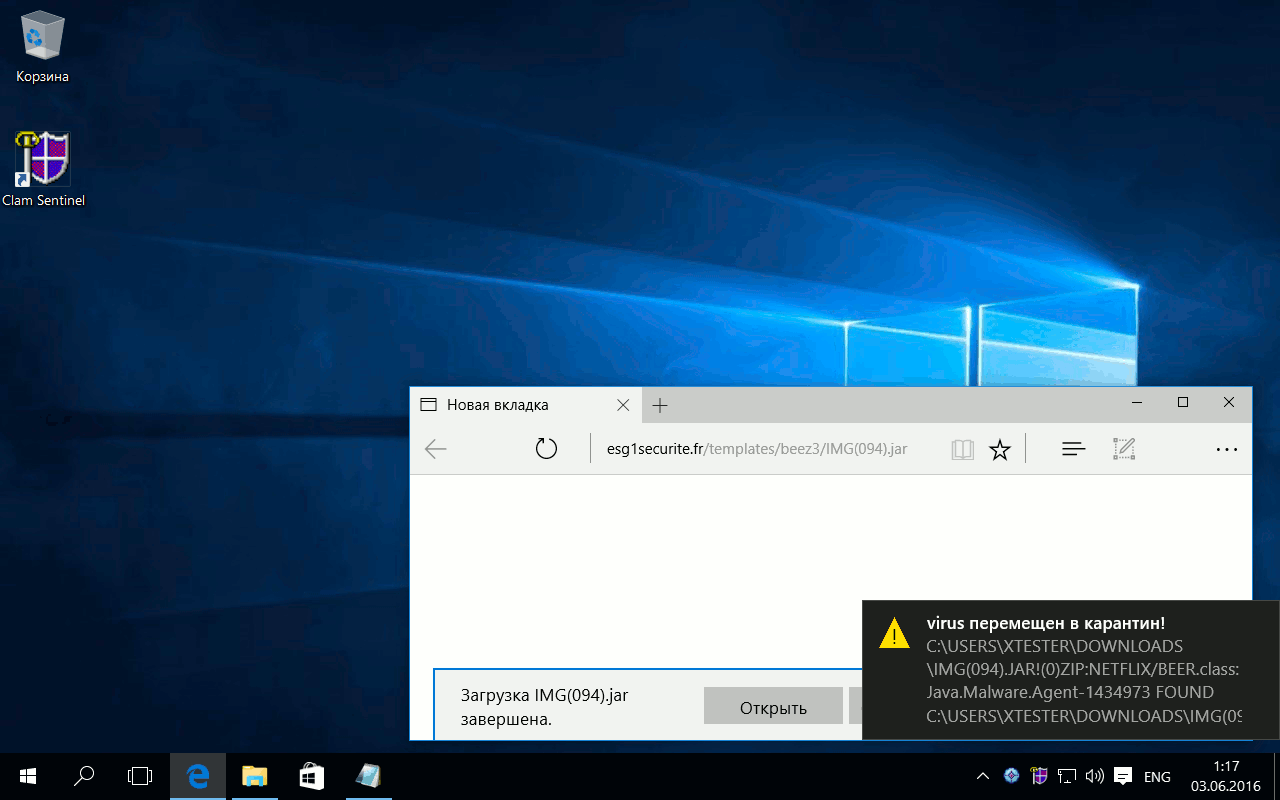

В первом тесте при попытке перейти на зараженную веб-страницу Clam Sentinel успешно обнаружил в джава-скрипте неизвестный ему троян с помощью эвристического анализа и поместил его в карантин, удалив из кеша браузера. Однако во втором тесте он не определил другую угрозу (Trojan-Downloader) ни по сигнатурному, ни по эвристическому анализу. Вредоносный код смог запуститься и произвести изменения в системе.

Clam Sentinel пропустил троян

Clam Sentinel пропустил троян

То же самое произошло в третьем и четвертом тесте. ClamWin проигнорировал загрузку зараженной страницы и загрузку трояна даже при сканировании содержащего его файла вручную.

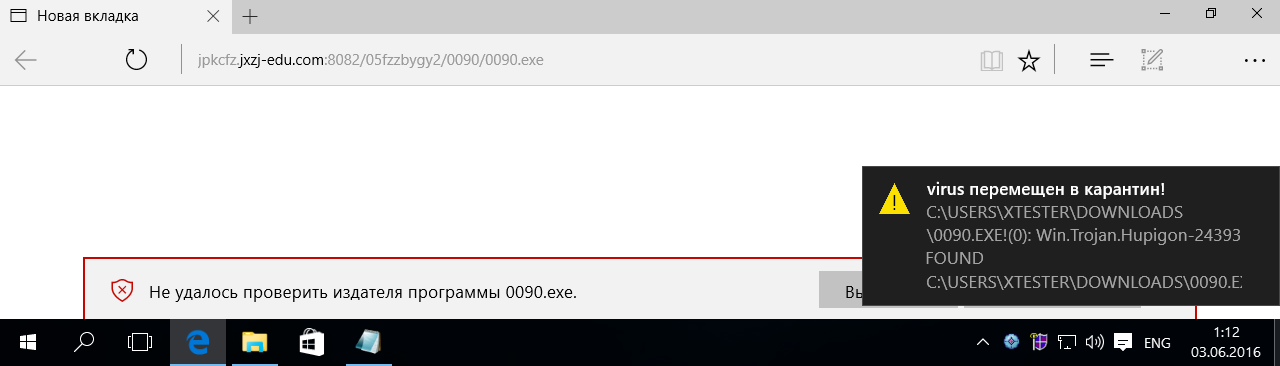

На попытку скачать и запустить заведомо зараженный исполняемый файл (.exe) Clam Sentinel среагировал сразу после окончания его загрузки. Он успешно определил Trojan.Hupigon и переместил его в карантин.

ClamWin удаляет троян Hupigon

ClamWin удаляет троян Hupigon

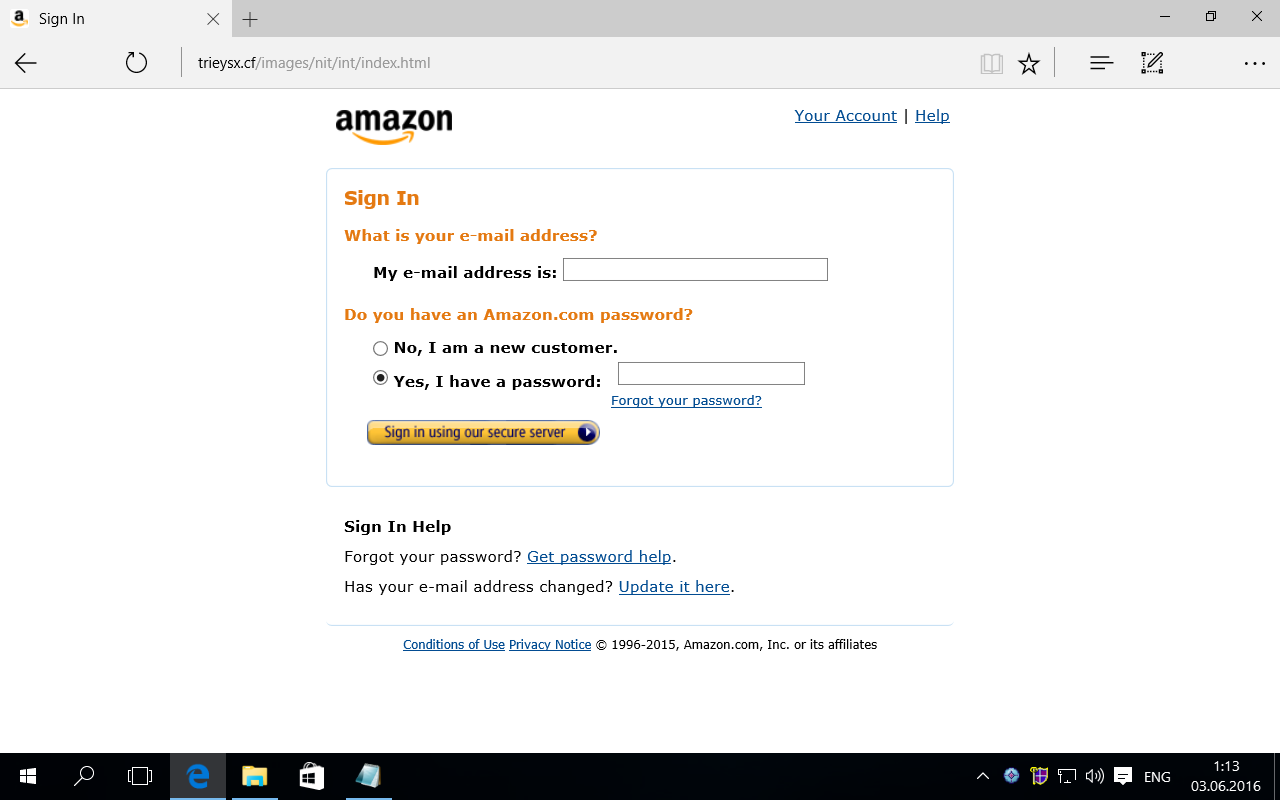

Шестой и седьмой тесты были нужны для оценки защиты от посещения фишинговых сайтов. ClamWin + Clam Sentinel провалили их, никак не воспрепятствовав загрузке поддельных страниц Amazon и AOL.

Clam Sentinel не защищает от фишинга

Clam Sentinel не защищает от фишинга

В тесте с зараженным файлом для мобильной платформы J2ME поведение ClamWin приятно удивило. Антивирус среагировал быстро: инфицированный JAR-файл был моментально вычищен из каталога загрузок. Аналогично получилось и при попытке скачать зараженный файл типа JAR в архиве ZIP. Он был перемещен в карантин еще до того, как я попытался открыть его из окна браузера.

ClamWin устраняет инфицированные объекты

ClamWin устраняет инфицированные объекты

Однако вредоносное приложение для ОС Android ClamWin пропустил как в автоматическом, так и в ручном режиме сканирования. Троянец, рассылающий СМС на короткие номера под видом игры «Говорящий Том», остался им не замечен. Общий результат: 4 из 10 тестов пройдены успешно.

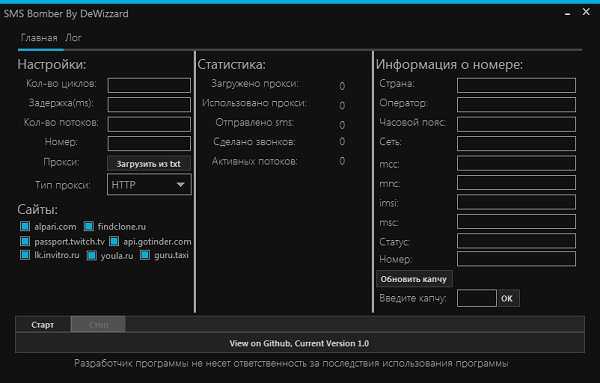

После атаки смс-бомберов могут приходить СМС подтверждения от различных магазинов

Также для массовой отправки смс с кодом подтверждения на ваш номер могут использоваться смс-бомберы. Они представляют собой программу (скрипт) отправляющую в автоматическом режиме различные смс с кодом подтверждения на ваш номер.

Такие бомберы обычно используются в психологических целях, стремясь вызвать у жертвы дискомфорт, панику, довести до стресса и нервного срыва.

Заказчиками подобных решения может являться кто угодно – ваши родственники, друзья и коллеги, знакомые или просто люди, желающие над вами подшутить. В целом же подобные «шутки» часто достигают своей цели, так как получить смс с кодом подтверждения доступа к вашему банковскому аккаунту понравиться далеко не всем.

Геймерам не нравится Denuvo, а разработчикам игр наоборот

В лучшем случае Denuvo ничего не сделает Вам, если Вы игрок, законно купивший игру. В худшем случае Denuvo вызывает проблемы с производительностью и означает, что Вам нужна более дорогая видеокарта и более быстрый процессор, чтобы играть в новейшие игры. Это ухудшает условия для честных клиентов. Люди с аппаратным обеспечением низкого уровня несут основную тяжесть ущерба, поскольку игровые ПК более высокого уровня могут справиться с проблемами и по-прежнему обеспечивать очень хорошую игровую производительность.

Для аргументации предположим, что Denuvo прав, и что Denuvo сама по себе не проблема. Это означает, что разработчики игр часто создают проблемы при добавлении Denuvo в свои игры. Так что, возможно, проблема в том, что разработчики игр не понимают Denuvo должным образом. Но в любом случае это хуже для геймеров. К сожалению, похоже, что разработчики игр не собираются в ближайшее время отказываться от Denuvo.

Будем надеяться, что будущая версия Denuvo или другой конкурирующей антипиратской программы сможет достичь тех же целей для разработчиков при меньших ресурсах.

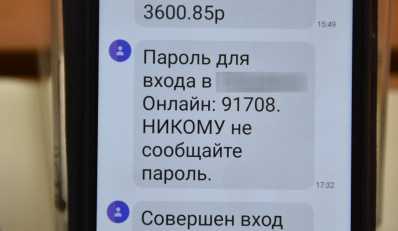

Мошенники пытаются получить доступ к вашему аккаунту и отправляют SMS код

В дебрях киберпространства злоумышленник обнаруживает ваш адрес электронной почты, связанный с номером телефона. Если у вас есть учётная запись в Фейсбук, Твиттер, Instagram, VK, LinkedIn и десятках других сайтов, откуда регулярно происходят утечки пользовательских данных, будет несложно выяснить, какой номер телефона связан с вашей электронной почтой.

Злоумышленник обычно начинает с попытки получить доступ к вашей электронной почте. Для этого ему необходимо сбросить пароль. Когда он пытается выполнить сброс пароля, система отправляет на связанный номер смс-сообщение. В нём обычно находится код подтверждения позволяющий удостовериться, что именно вы как владелец аккаунта пытаетесь сбросить пароль.

Обычно код действителен в течении небольшого отрезка времени (от 10 минут до пары часов). Потому киберпреступник за этот отрезок должен получить данный код для получения доступа к аккаунту. В некоторых случаях после получения кода подтверждения вам может последовать звонок от неизвестного или неизвестной, которые под любыми предлогами будет пытаться заполучить данный код.

Потому ни в коем случае не сообщайте коды подтверждения, которые поступают вам в смс, как бы любезно никто не умолял вас о помощи. Сообщение всего одного кода может заблокировать вам доступ к многим вашим аккаунтам, в том числе и банковским!

В других случаях злоумышленник с помощью различных скриптов и брутфорсов будет пытаться в автоматическом режиме подобрать пароль к вашему аккаунту. Система будет отправлять вам код подтверждения с целью удостовериться, что именно вы пытаетесь получить доступ к учётке.

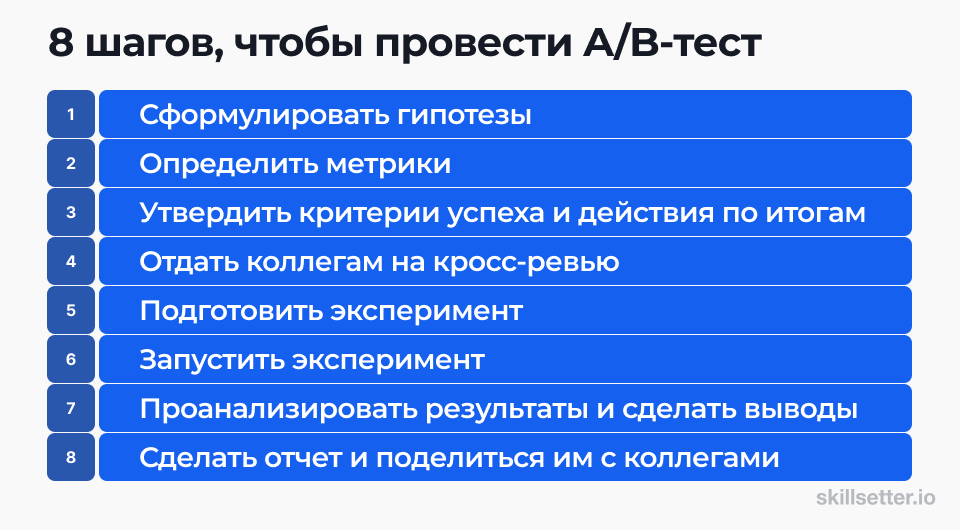

Допустим, я хочу провести A/B-тестирование. Что нужно делать?

Мы разбили процесс A/B-тестирования от планирования до анализа результатов на восемь шагов.

Рассмотрим подробнее каждый шаг.

Шаг 1. Сформулировать гипотезы

Гипотеза поможет определить цели эксперимента, выбрать метрики и интерпретировать результаты.

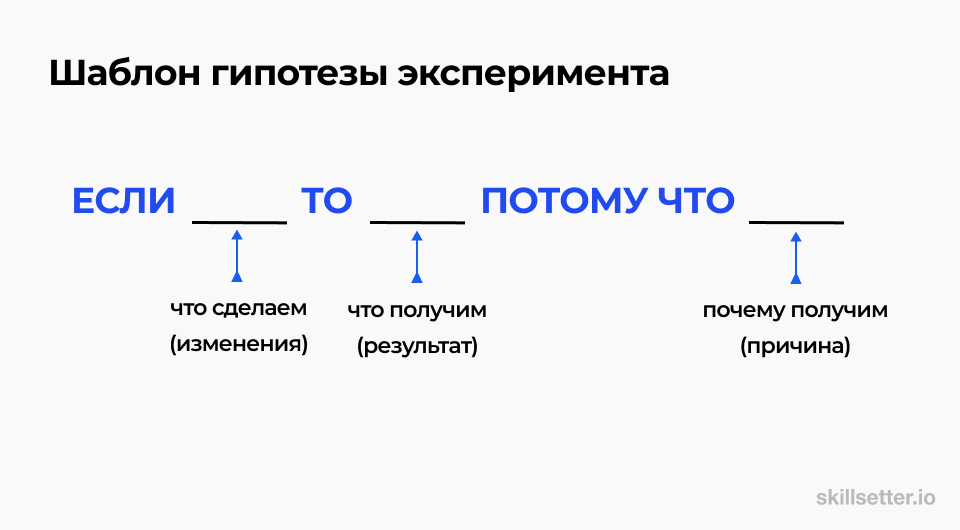

В другой статье мы подробно рассказывали, как сформулировать data-driven гипотезу за 5 шагов. В этой — предлагаем шаблон, который подойдет для A/B-тестирования:

Рассмотрим шаблон на примере. Представьте, что вы работаете над интерфейсом для онлайн-магазина. Есть идея — разместить виджет подписки на рассылку в поп-ап, который всплывает сразу, как только пользователь заходит на сайт. В текст виджета планируется добавить информацию о скидке 10% за подписку. Сейчас эта информация и виджет для подписки размещены внизу страницы.

Гипотезу можно сформулировать через фреймворк:

ЕСЛИ поп-ап подписки с информацией о скидке будет появляться сразу, как только пользователь зайдет на сайт,

ТО пользователи будут чаще подписываться и сразу оформлять заказ,

ПОТОМУ ЧТО сообщение о скидке подтолкнет их не только к подписке на рассылку, но и к покупке.

В последней части гипотезы могут быть догадки — это нормально. Эксперимент проводится, чтобы их подтвердить или опровергнуть.

Шаг 2. Определить метрики

Метрика A/B-теста — показатель, по которому оценивается, подтвердилась гипотеза или нет. В примере, на котором выше мы сформулировали гипотезу, метриками для ее проверки будут показатели конверсии в целевые действия — подписка и оформление заказа.

Шаг 3. Загрузите коды в Fristad Rock

Вернувшись в Fristad Rock, вам нужно ввести все три своих кода в три замка на шпионах & # Архивная дверь

Неважно, какой порядок вы используете. Цвет индикаторов на каждом замке изменится с красного на зеленый, чтобы указать, что вы правильно ввели код

Когда дверь откроется, вы найдете карту с подсказками, которые вы отрабатываете на протяжении всей кампании Deathloop, выложенной перед вами. Шпионы придумали, как убить каждого провидца задолго до того, как это сделал Кольт, но у них также были файлы на него. Кажется, будто Кольт пилот из 1911 года, который каким-то образом через самолет сквозь время и, возможно, пространство, оказался на Блэкрифе. Он сделал это, проведя пятнадцать лет, запертый во временной петле, только чтобы прибыть в будущее, когда готовится еще одна петля.

Последний секрет, который нужно открыть, большой. Есть записка о песне по радио, рядом с которой есть записывающее устройство. Нажмите кнопку, и вы услышите очень слабую песню Drunken Whaler из Dishonored 2. Это второй признак того, что миры Deathloop и Dishonored так или иначе связаны.

Вы даже можете найти двух ассимилированных в петлю шпионов, которые все еще бродят вокруг. Если вы отправитесь в Упдам днем, посмотрите налево от огромной волчьей головы у входа в особняк. Здесь сидят два Этерналиста, и если вы подождете достаточно долго, они начнут говорить о шпионе, которого они оба убили, чтобы жить вечно.

Выводы

ClamWin Free Antivirus и Clam Sentinel оказались любопытной связкой, но не более того. Она пропускает угрозы для Windows через одну, не препятствует загрузке фишинговых страниц, а также игнорирует зараженные приложения для ОС Android. Использовать Clam Sentinel для защиты в реальном времени вряд ли стоит. Зато ClamWin можно применять в качестве дополнительного антивирусного сканера, доступного в виде портейбл-приложения.

FortiClient оказался на удивление эффективным, но малоинформативным и плохо локализованным антивирусным решением. Он распознает угрозы разных типов, включая «непрофильные» для Windows. Также он обеспечил защиту от фишинга и набрал больше всех очков, промахнувшись лишь раз. Однако для заражения компьютера этого раза вполне достаточно, так как дополнительных средств защиты FortiClient не имеет.

NANO Антивирус производит впечатление удачной задумки в начале сложного пути ее воплощения. Отличный интерфейс, удобные настройки, информативные сообщения, но пока еще низкая оптимизация кода, малоэффективное распознавание угроз и полное отсутствие защиты от фишинга.

Tencent PC Manager оказался китайским антивирусом в плохом смысле этого выражения. В настройках по умолчанию он вообще никак не воспрепятствовал групповому изнасилованию Windows 10 через браузер Edge. Однако при ручной проверке он все же зафиксировал ее побои и даже немного подлечил. Параноидальные настройки заставляют его иногда кричать «Стоп!» в аналогичных ситуациях, но в целом с ними становится только хуже. Антивирус сам начинает истязать диск, по которому все так же почти беспрепятственно скачут табуны освоившихся троянов.

Из протестированных сегодня антивирусов я бы не рекомендовал использовать ни один, если только тебе не хочется испытать новые ощущения. Традиционный обзор положений о приватности в этом обзоре упразднен. Все бесплатные антивирусы отправляют своим разработчикам «анонимную» статистику и образцы файлов. Иногда это можно отключить в настройках, но гарантированно запретить — только отдельным файрволом. При этом перестанет работать облачная проверка и наверняка возникнут другие проблемы — например, с обновлением баз и проверкой лицензий.

INFO

Браузер Edge содержит интегрированный компонент Flash Player (от которого Microsoft планирует вскоре отказаться, оставив его только в Internet Explorer), но не поддерживает дополнительные модули. Поэтому Java-код в Windows 10 выполняется средствами JRE через IE v. 11.